- Безопасность в сетях LTE заключается в нескольких видах:

- Алгоритм аутентификации и генерации ключа представлен на рис. 1:

- Безопасность NAS (Non-Access Stratum — слоя без доступа):

- Безопасность AS (Access Stratum — слоя с доступом):

- Генерация векторов аутентификации

- Векторы аутентификации (рис. 3, 4):

- Для шифрации и защиты целостности можно использовать разные базовые алгоритмы:

- Защита сообщений протокола RRC

- Алгоритм шифрации и дешифрации сообщений представлен на рис. 9.

- Что такое вектор аутентификации

- Вопросы безопасности VoLTE

- Архитектура безопасности сети LTE

- Алгоритм MILENAGE

- Модуль шифрования

- Модуль контроля целостности

- Архитектура безопасности сети IMS

- Архитектура начальной загрузки

- Архитектура доменов сетевой безопасности

- 📸 Видео

Видео:Идентификация, аутентификация и авторизация простыми словамиСкачать

Безопасность в сетях LTE заключается в нескольких видах:

Защита абонента заключается в том, что в процессе обслуживания его скрывают временными идентификаторами.

Для закрытия данных в сетях LTE используется потоковое шифрование методом наложения на открытую информацию псевдослучайной последовательности (ПСП) с помощью оператора XOR (исключающее или). В этих сетях для обеспечения безопасности внутри сети применяется принцип туннелирования соединений. Шифрации можно подвергать пакеты S1 и X2 при помощи IPsec ESP, а также подвергаются шифрации сигнальные сообщения этих интерфейсов.

В момент подключения или активизации абонентского оборудования (UE) в сети, сеть запускает процедуру аутентификации и соглашения о ключах AKA (Authentication and Key Agreement). Целью этой процедуры является взаимная аутентификация абонента и сети и выработка промежуточного ключа KASME. Работа механизма AKA занимает доли секунды, которые необходимы для выработки ключа в приложении USIM и для установления соединения с Центром регистрации (HSS). Вследствие этого, для достижения скорости передачи данных сетей LTE необходимо добавить функцию обновления ключевой информации без инициализации механизма AKA. Для решения этой проблемы в сетях LTE предлагается использовать иерархическую ключевую инфраструктуру. Здесь также, как и в сетях 3G, приложение USIM и Центр аутентификации (AuC) осуществляет предварительное распределение ключей. Когда механизм AKA инициализируется для осуществления двусторонней аутентификации пользователя и сети, генерируются ключ шифрования CK и ключ общей защиты, которые затем передаются из ПО USIM в Мобильное оборудование (ME) и из Центра аутентификации в Центр регистрации (HSS). ME и HSS, используя ключевую пару (CK;IK) и ID используемой сети, вырабатывает ключ KASME. Установив зависимость ключа от ID сети, Центр регистрации гарантирует возможность использования ключа только в рамках этой сети. Далее KASME передается из Центра регистрации в устройство мобильного управления (MME) текущей сети, где он используется в качестве мастер-ключа. На основании KASME вырабатывается ключ Knas—enc, который необходим для шифрования данных протокола NAS между мобильным устройством (UE) и MME, и Knas—int, необходимый для защиты целостности. Когда UE подключается к сети, MME генерирует ключ KeNB и передает его базовым станциям. В свою очередь, из ключа KeNB вырабатывается ключ Kup-enc, используемый для шифрования пользовательских данных протокола U-Plane, ключ Krrc-enc для протокола RRC (Radio Resource Control — протокол взаимодействия между Мобильными устройствами и базовыми станциями) и ключ Krrc-int, предназначенный для защиты целостности.

Видео:Что такое аутентификация и зачем она нужна?Скачать

Алгоритм аутентификации и генерации ключа представлен на рис. 1:

Рис. 1 Диаграмма аутентификации и генерации ключа

Шаг 1. Запрос о подключении к сети от мобильной станции (UE). MME запрашивает аутентификационные данные, относящиеся к конкретному IMSI, отправляя Authentication Data Request. AuC/HSS выбирает PSK, относящийся к конкретному IMSI и вычисляет аутентификационные данные по PSK. AuC/HSS отправляет обратно AV c Authentication Data Response.

Шаг 2. MME получает IK, CK, XRES, RAND и AUTH из AV. MME отправляет AUTH и RAND при помощи Authentication Request к UE.

Шаг 3. UE аутентифицирует NW, проверяя полученный AUTH. После чего вычисляет IK, CK, RES, XMAC из своего ключа защиты, AMF, (OP), AUTH и RAND. Она отправляет RES с Authentication response.

Шаг 4. После получения RES, MME сравнивает его с XRES и если они совпадают, то аутентификация прошла успешно, в противном случае, MME отправляет сбой аутентификации (Authentication failure) к UE. MME сбрасывает счетчик DL NAS. Рассчитывает KASME, KeNB, Knas-int, Knas-enc. Отправляет NAS команду режима безопасности (алгоритм целостности, алгоритм шифрования, NAS набор ключей ID, функцию безопасности UE) с целостностью охраняемых, но не зашифрованных, используя Knas-inc.

Шаг 5. После получения NAS команды режима безопасности, UE вычисляет KASME, KeNB, Knas-int, Knas-enc. UE отправляет NAS режима безопасности выполнен с целостностью, защищенных и зашифрованных.

Шаг 6. После получения NAS команды режима безопасности от UE, MME отправляет KeNB в eNB с S1AP первоначальная установка начального контекста (ключ защиты).

Шаг 7. После получения KeNB, eNB вычисляет Krrc-int, Krrc-enc, Kup-enc. Затем оно отправляет RRC ключ защиты команду с AS целостностью алгоритма и AS шифрующий алгоритм.

Шаг 8. После получения RRC команды ключа защиты UE вычисляет Krrc-int, Krrc-enc, Kup-enc. UE отправляет RRC выполненный ключ шифрования на eNB.

После всех описанных действий, все NAS и AS сообщения будут надежно защищены и зашифрованы, в отличие от пользовательских данных, которые будут только шифроваться. [2]

Рис. 2. Слои безопасности

Архитектура безопасности LTE определяет механизм безопасности и для уровня NAS и для уровня AS.

Безопасность NAS (Non-Access Stratum — слоя без доступа):

Выполнена для NAS сообщений и принадлежит области UE и MME.

В этом случае необходима при передаче сообщений NAS между UE и MME – целостность, защищенная и зашифрованная с дополнительным заголовком безопасности NAS.

Безопасность AS (Access Stratum — слоя с доступом):

Выполнена для RRC и плоскости пользовательских данных, принадлежащих области UE и eNB. Уровень PDCP на сторонах UE и eNB отвечает за шифрование и защиту целостности.

RRC сообщения защищены целостностью и зашифрованы, однако данные U-Plane только зашифрованы.

Видео:Зачем нужен ВЕКТОР. Объяснение смыслаСкачать

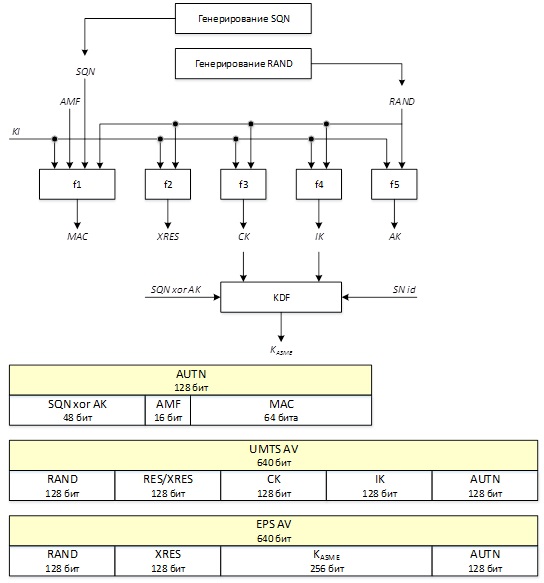

Генерация векторов аутентификации

Для генерации векторов аутентификации используется криптографический алгоритм с помощью однонаправленных функций (f1, f2, f3, f4, f5) когда прямой результат получается путем простых вычислений, а обратный результат не может быть получен обратным путем, то есть не существует эффективного алгоритма получения обратного результата. Для этого алгоритма используется случайное 128 битное случайное число RAND, мастер-ключ K абонента, также 128 бит и порядковый номер процедуры SQN (Sequence Number). Счетчик SQN меняет свое значение при каждой генерации вектора аутентификации. Похожий счетчик SQN работает и в USIM. Такой метод позволяет генерировать каждый раз новый вектор аутентификации, не повторяя предыдущий уже использованный вектор аутентификации.

Помимо этих трех исходных величин: SQN, RAND и К в алгоритме f1 участвует поле управления аутентификацией Authentication Management Field (AMF), а в алгоритмах f2 – f5 исходные параметры – RAND и К, что и продемонстрировано на рис. 3, 4. На выходах соответствующих функций получают Message Authentication Code (MAC) — 64 бита; XRES – eXpected Response, результат работы алгоритма аутентификации ; ключ шифрации СК, генерируемый с использованием входящих (K,RAND)->f3->CK; ключ целостности IK, сгенерированный с использованием входящего (K,RAND)->f4->IK; и промежуточный ключ Anonymity Key (AK), генерируемый с помощью (K,RAND)->f5->AK — 64 бита.

При обслуживании абонента сетью LTE ключи CK и IK в открытом виде в ядро сети не передают. В этом случае HSS генерирует KASME с помощью алгоритма KDF (Key Derivation Function), для которого исходными параметрами являются CK и IK, а также идентификатор обслуживающей сети и SQNÅAK. Вектор аутентификации содержит RAND, XRES, AUTN и KASME, на основе которого происходит генерация ключей шифрации и целостности, используемых в соответствующих алгоритмах.

Когда мобильная станция получает из ядра сети три параметра (RAND, AUTN и KSIASME, где KSI – Key Set Identifier, индикатор установленного ключа, однозначно связанный с KASME в мобильной станции).

После чего используя RAND и AUTN, USIM на основе алгоритмов безопасности, тождественных хранящимся в HSS, производит вычисление XMAC, RES, CK и IK.

Затем в ответе RES UE передает в ММЕ вычисленное RES, которое должно совпасть с XRES, полученным из HSS. Так сеть аутентифицирует абонента. Вычислив XMAC, UE сравнивает его с МАС, полученным ею в AUTN. При успешной аутентификации абонентом сети (МАС = ХМАС) UE сообщает об этом в ответе RES. Если аутентификация сети не удалась (МАС ≠ ХМАС), то UE направляет в ММЕ ответ CAUSE, где указывает причину неудачи аутентификации.

При успешном завершении предыдущего этапа ММЕ, eNB и UE производят генерацию ключей, используемых для шифрации и проверки целостности получаемых сообщений. В LTE имеется иерархия ключей, которая приведена на рис. 5.

Векторы аутентификации (рис. 3, 4):

- Ключи IK и CK генерируются и в центре аутентификации, и в USIM;

- Ключ AK генерируется только в центре аутентификации;

- Ответ XRES генерируется только в центре аутентификации, а RES генерируется в USIM;

- Код MAC генерируется только в центре аутентификации, а соответствующий ему параметр XMAC генерируется в USIM;

- Маркер AUTH генерируется только в центре аутентификации.

Рис. 3. Создание векторов на передающей стороне

Рис. 4. Преобразование векторов на приемной стороне (в USIM)

Рис. 5. Иерархия ключей в LTE

Исходным ключом для всей цепочки является KASME (256 бит). При передаче в радиоканале защиту обеспечивают для сигнального трафика (Control Plane) и для пользовательских пакетов (User Plane). При этом все сообщения сигнализации разделяют на сквозные сигнальные сообщения между UE и MME протоколов ММ и SM (NAS – Non Access Stratum) и сигнальные сообщения между eNB протокола RRC (AS – Access Stratum).

Для шифрации и защиты целостности можно использовать разные базовые алгоритмы:

- UEA2 (UMTS Encryption Algorithm 2) и UIA2 (UMTS Integrity Algorithm 2);

- разработанные для стандартов 3G, AES (Advanced Encryption Standard).

Рис. 6. Генерирование ключей шифрации и целостности для NAS сигнализации

Защита сообщений протокола RRC

Сигнальные сообщения протокола RRC (AS) также шифруют и обеспечивают их целостность. Пакеты трафика только шифруют. Эти операции производят в обслуживающей eNB и UE. Схема получения ключей шифрации и целостности (рис. 7) для AS и UP трафика отличается от предыдущего случая тем, что исходным параметром здесь служит вторичный промежуточный ключ KeNB (256 бит). Этот ключ генерируют, также используя KDF, где входными параметрами являются: KASME, счетчик сигнальных сообщений NAS вверх, прежнее значение KeNB, идентификатор соты и номер частотного канала в направлении вверх. Следовательно, при каждой периодической локализации UE происходит изменение KeNB.

Также KeNB меняется и при хэндовере; при этом в алгоритме генерации нового KeNB можно использовать дополнительный параметр NH (Next Hop), фактически счетчик числа базовых станций, по цепочке обслуживающих абонента. Все реализуемые процедуры безопасности в сети LTE продемонстрированы на рис. 8.

Рис. 8. Реализуемые процедуры безопасности в сети LTE

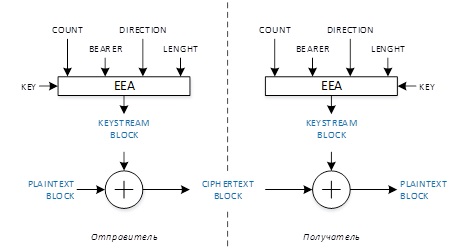

Алгоритм шифрации и дешифрации сообщений представлен на рис. 9.

Рис. 9. Алгоритм шифрации в LTE

Исходными параметрами в этом алгоритме являются шифрующий ключ KEY (128 бит), счетчик пакетов (блоков) COUNT (32 бита), идентификатор сквозного канала BEARER (5 бит), указатель направления передачи DIRECTION (1 бит) и длина шифрующего ключа LENGTH. В соответствии с выбранным алгоритмом шифрации ЕЕА (EPS Encryption Algorithm) вырабатывается шифрующее число KEYSTREAM BLOCK, которое при передаче складывают по модулю два с шифруемым исходным текстом блока PLAINTEXT BLOCK. При дешифрации на приемном конце повторно совершают эту же операцию.

Процедура защиты целостности сообщения состоит в генерации “хвоста“ МАС (Message Authentication Code) (32 бита), присоединяемого к передаваемому пакету. Алгоритм генерации МАС и проверки целостности полученного пакета путем сравнения ХМАС с МАС (они должны совпасть) отображен на рис. 10.

Рис. 10. Алгоритм проверки целостности в LTE

В алгоритме ЕIА (EPS Integrity Algorithm) использован ключ целостности KEY (128 бит), счетчик сообщений COUNT (32 бита), идентификатор сквозного канала BEARER (5 бит), указатель направления передачи DIRECTION (1 бит) и само сообщение MESSAGE.

Подробнее о вопросах безопасности в сетях мобильной связи читайте в книге двухтомнике «Мобильная связь на пути к 6G».

Видео:Способы обхода двухфакторной аутентификацииСкачать

Что такое вектор аутентификации

Библиографическая ссылка на статью:

Светлов С.В., Лохматов С.Ю., Гарманов С.С. Алгоритмы аутентификации в сетях мобильной сотовой связи // Современные научные исследования и инновации. 2017. № 4 [Электронный ресурс]. URL: https://web.snauka.ru/issues/2017/04/81799 (дата обращения: 17.01.2022).

Универсальная Мобильная Телекоммуникационная Система ( UMTS) – т ехнология сотовой связи, разработанная Европейским Институтом Стандартов Телекоммуникаций (ETSI) для внедрения 3G сетей.

В этом стандарте определены основные требования к конфиденциальности, которые обеспечивают:

Рисунок 1. Аутентификация в UMTS

Аутентификация в UMTS происходит следующим образом (рис.1). Сначала сеть аутентифицирует оборудование на стороне пользователя (user equipment, UE) – терминал с SIM-картой. И далее UE проверяет, имеет ли оно возможность войти в сеть. Сама процедура аутентификации начинается, как только сеть определяет оборудование пользователя, то есть после того как мобильный центр коммутации, территориально совмещенный с визитным регистром положения (MSC/VLR) или сервисный узел поддержки GPRS (SGSN) получает постоянный или временный пользовательский идентификатор (IMSI или TMSI).

Первая часть аутентификации – это распространение информации, необходимой для идентификации, от домашней сети к обслуживающей.

1. MSC/VLR (SGSN) отправляет запрос на аутентификацию данных, включающий в себя IMSI, в центр аутентификации (Authentication Centre, AuC) пользовательской домашней сети.

2. На основе полученных данных AuC генерирует аутентификационный вектор (AV) и отправляет обратно в обслуживающую сеть в качестве ответа на запрос об аутентификации. Этот вектор содержит основные криптографические ключи и необходимые для процесса аутентификации параметры: случайное число RAND, ожидаемый отзыв RES, ключ шифрования CK, ключ целостности IK, параметр аутентификации сети AUTN.

3. Аутентификация и создание ключа начинается сразу после того, как MSC/VLR (SGSN) выбирает следующий подходящий вектор аутентификации и отправляет два элемента этого вектора, RAND и AUTN, на UE в виде пользовательского запроса на аутентификацию. Эти два параметра передаются на USIM, которая в свою очередь производит похожие вычисление, что и производил центр аутентификации домашней сети пользователя.

4. Таким образом USIM проверяет легитимен ли параметр AUTN. Если проверка дает положительный результат, UE передает сообщение на MSC/VLR (SGSN) в виде ответа на пользовательский запрос об аутентификации, который содержит параметр RES, вычисленный UE.

MSC/VLR (SGSN) сравнивает полученный RES с тем, который был прислан в составе вектора аутентификации из AuC. Если оба эти параметры равны, то аутентификация заканчивается успешно.

Для вычисления элементов аутентификационного вектора используются односторонние функции f1, f1*, f2, f3, f4, f5, f5*. Процесс генерации векторов аутентификации в AuC начинается с генерации случайного числа RAND и выбора номеров SQN (SQN – номер попытки идентификации). RAND и SQN вместе с ключом аутентификации K и числом AMF (AMF – административное управляющее поле аутентификации) являются входными параметрами для алгоритмов формирования вектора аутентификации.

Формирование вектора аутентификации показано на рис.2:

Рисунок 2. Формирование вектора аутентификации

На рисунке: MAC-A – код аутентификации сети, MAC-S – код аутентификации ресинхронизации, AK – ключ анонимизации.

Вектор аутентификации AV имеет вид:

Параметр AUTN определяется следующим образом:

AUTN = SQN ⊕ AK//AMF//MAC.

Рабочей группой по безопасности (TSG SA WG3) консорциума 3rd Generation Partnership Project (3GPP, www.3gpp.org) были разработаны конструкции MILENAGE [1,2] и TUAK [3], которые содержат наборы примеров базовых функций алгоритма аутентификации и выработки сеансовых ключей. Конструкции MILENAGE и TUAK в качестве базовых криптографических алгоритмов используют алгоритм блочного шифрования AES и хэш-функцию Keccak соответственно.

Ниже приводится описание базовых функций криптографических алгоритмов выработки ключей шифрования информации и аутентификационных векторов протоколов MILENAGE и TUAK.

Рисунок 3. Описание функций f1-f5* конструкции MILENAGE

Механизм аутентификации MILENAGE содержит следующие функции:

Видео:5 видов аутентификации и где они обитают / Намиг Нурмамедов (skyeng)Скачать

Вопросы безопасности VoLTE

Безопасность – это фундаментальное требование мобильной сети любого стандарта (и IMS в этом случае не является исключением).

Структура безопасности VoLTE включает в себя четыре блока:

1. Блок безопасности на уровне доступа (сети LTE). Обеспечивает:

- аутентификацию пользователя сетью,

- аутентификацию сети пользователем,

- шифрование и контроль целостности сигнального трафика NAS и RRC,

- шифрование и контроль целостности пользовательского трафика на PDCP уровне,

а также защиту каналов связи между ядром сети и базовыми станциями (интерфейсы S1-MME, S1-U) посредством IPSec.

2. Блок безопасности на уровне сети IMS. Обеспечивает:

- аутентификацию пользователя сетью,

- шифрование и контроль целостности сигнального трафика между пользовательским терминалом (UE) и прокси сервером (PCSCF) – на уровне интерфейса Gm;

- скрытие сетевой топологии.

3. Блок архитектуры начальной загрузки (Generic Bootstrapping Architecture – GBA, 3GPP TS 3220). Обеспечивает аутентификацию пользователя на сетевом приложении (NAF) и последующее шифрование трафика между пользовательским терминалом (UE) и сетевым приложением (NAF).

4. Блок сетевой безопасности (Network Domain Security – NDS, 3GPP TS 33.210). Обеспечивает:

- защиту интерфейса между HSS и CSCF (Cx), используемого для передачи секретных ключей пользователей, генерируемых в рамках AKA процедуры,

- защиту связанности между элементами IMS сети,

- защиту связанности между PCSCF, размещенным в гостевой сети и I/SCSCF домашней сети,

- скрытие сетевой топологии.

Видео:Что такое вектора? | Сущность Линейной Алгебры, глава 1Скачать

Архитектура безопасности сети LTE

В основе обеспечения безопасности в сетях LTE лежит механизм, при котором необходимые секретные ключи вычисляются непосредственно перед каждой операцией и изменяются от сеанса к сеансу. По сравнению с сетями GSM в сетях LTE (также, как и native UMTS) реализуется протокол взаимной аутентификации, т.е. дополнительно к проверке обслуживающей сетью идентичности абонента выполняется процедура проверки терминалом легитимности обслуживающей сети. Также относительно новым аспектом безопасности в сетях LTE (также, как и native UMTS) является механизм контроля целостности (integrity protection). Данный механизм позволяет осуществить проверку идентичности отправителя сигнальных сообщения.

Механизм взаимной аутентификации основан на совместном использовании мастер-ключа (KI), длиной 128 бит абонентским модулем (USIM) и базой данных домашней сети (HSS/AUC). Процедура аутентификации приведена на рисунке ниже.

На первом шаге MME посылает запрос в центр аутентификации HSS/AUC домашней сети, который содержит базу мастер-ключей пользователей и может генерировать векторы аутентификации. Процесс генерации вектора начинается с установки порядкового номера SQN (Sequence Number), который должен выбираться в возрастающем порядке и показывает пользователю, что генерированный вектор аутентификации является «свежим» и не использовался ранее.

Алгоритм MILENAGE

Для вычисления вектора аутентификации используются пять односторонних функций f1-f5, реализуемых на основе блокового шифра MILENAGE. Выбор типа генерируемого вектора (UMTS AV или EPS AV) осуществляется на основе старшего бита поля AMF (Authentication management field) – «AMF separation bit». При значении равным «1» генерируется EPS AV при значении, равном «0» – UMTS AV.

Рис. 26 (схема генерирования векторов аутентификации в HSS):

Рис. 27 (схема аутентификации в абонентском модуле USIM):

Длины различных элементов:

- ключ KI – 128 бит;

- случайное число RAND – 128 бит;

- номер последовательности SQN – 48 бит;

- анонимный ключ AK (anonymity key) – 48 бит;

- поле управления аутентификацией AMF (authentication management field) – 16 бит;

- код сообщения аутентификации MAC (message authentication code) – 64 бит;

- ключ шифрования CK (cipher key) – 128 бит;

- ключ контроля целостности IK (integrity key) – 128 бит;

- маркер аутентификации AUTN (authentication token – 128 бит;

- ключ управления защитой доступа KASME (access security management entity) – 256 бит;

- отклик аутентификации RES (authentication response) – 416 октетов.

Алгоритм MILENAGE использует следующие компоненты:

- функцию блокового шифрования, которая преобразует 128ми битное входное значение в 128-ми битное выходное значение с применением 128-ми битного ключа;

- 128ми битное поле конфигурирования алгоритма – OP (operatorvariant algorithm configuration field). OP позволяет сделать уникальную (секретную) реализацию алгоритма для каждого оператора.

Структурная схема алгоритма приведена на рисунке ниже.

- rotate by ri– функция циклического сдвига на ri позиций;

- Ek – функция блокового шифра;

- с1, с2, с3, с4, с5 – 128ми битные константы, используемые при выполнении операций «исключающих ИЛИ» (XOR) в структуре алгоритма;

- r1, r2, r3, r4, r5 – целые числа в диапазоне 0127, используемые для задания величины сдвига в структуре алгоритма;

- OPc – 128ми битное значение, вычисляемое из OP и KI через функцию блочного шифрования.

Определены две возможности вычисления и хранения значения OPc на USIM:

- хранение на USIM непосредственно OPc (рекомендуется);

- хранение на USIM OP и вычисление значения OPc в процессе работы алгоритма.

Для проверки легитимности обслуживающей сети в абонентском модуле USIM посредством функции f1 производится вычисление значения поля XMAC, которое сравнивается с кодом аутентификации MAC, полученным из сети как часть параметра AUTN в составе вектора аутентификации. Если они совпадают (и кроме того, произошло обновление значения SQN), то идентичность запроса подтверждается.

Для проверки идентичности абонента в MME посредством функции f2 производится вычисление значения поля XRES, которое сравнивается с полем RES, полученным от абонента. Если они совпадают, то идентичность абонента подтверждается.

На основании параметра KASME в абонентском терминале (UE), базовой станции (eNodeB) и MME посредством криптографической функции KDF (Key Derivation Function) рассчитываются ключи KeNB, KNASint, KNASenc, KUPinc, KUPenc, KRRCinc, KRRCenc, используемые для защиты (шифрования и контроля целостности) пользовательского и сигнального трафика. Длины ключей составляют 128 бит.

Иерархия ключей приведена на рисунке ниже.

KeNB – промежуточный ключ, используемый для вычисления ключей шифрования и контроля целостности пользовательского трафика и RRC сигнального трафика (KUPint, KUPenc, KRRCint, KRRCenc).

Ключи для защиты NAS сигнального трафика:

- KNASint – ключ, используемый для контроля целостности NAS сигнального трафика; вычисляется абонентским терминалом (UE) и MME из KASME.

- KNASenc – ключ, используемый для шифрования NAS сигнального трафика; вычисляется абонентским терминалом (UE) и MME из KASME.

Ключи для защиты RRC сигнального трафика:

- KRRCint – ключ, используемый для контроля целостности RRC сигнального трафика; вычисляется абонентским терминалом (UE) и базовой станцией (eNodeB) из KeNB.

- KRRCenc – ключ, используемый для шифрования RRC сигнального трафика; вычисляется абонентским терминалом (UE) и базовой станцией (eNodeB) из KeNB.

Ключи для защиты пользовательского трафика

- KUPint – ключ, используемый для контроля целостности пользовательского трафика; вычисляется абонентским терминалом (UE) и базовой станцией (eNodeB) из KeNB.

- KUPenc – ключ, используемый для шифрования пользовательского трафика; вычисляется абонентским терминалом (UE) и базовой станцией (eNodeB) из KeNB.

Перед началом шифрования трафика и контроля целостности между сетью и абонентским терминалом (UE) происходит согласование поддерживаемых алгоритмов. Определены два обязательных алгоритма:

- 128EEA1 и 128-EIA1 – на основе SNOW 3G,

- 128EEA2 и 128-EIA2 – на основе AES,

а также 128-EEA0 и 128-EIA0 – отсутствие шифрования и контроля целостности.

Согласование алгоритмов осуществляется между абонентским терминалом и базовой станцией (AS уровень), а также между абонентским терминалом и MME (NAS уровень).

Модуль шифрования

Структурная схема модуля шифрования трафика приведена на рисунке ниже.

Входными данными модуля служат:

- 128ми битный ключ KEY (KNASenc или KRRCenc);

- 32х битный счетчик (COUNT);

- 5ти битный идентификатор виртуального соединения (BEARER);

- идентификатор направления (DIRECTION: 0 – uplink. 1 downlink);

- длина блока (LENGTH).

Модуль контроля целостности

Структурная схема модуля контроля целостности приведена на рисунке ниже.

Входными данными модуля служат:

- 128ми битный ключ KEY (KNASint или KRRCint);

- 32х битный счетчик (COUNT);

- 5ти битный идентификатор виртуального соединения (BEARER);

- идентификатор направления (DIRECTION: 0 – uplink. 1 downlink);

- Сигнальное сообщение (MESSAGE).

Алгоритм вычисляет 32-х битный аутентификационный код (MAC-I/NAS-MAC или XMAC-I/XNAS-MAC), который добавляется к передаваемому сообщению на исходящей стороне. Приемная сторона в свою очередь также вычисляет аутентификационный код, сравнивает его с принятым кодом и принимает решение о достоверности сообщения.

Детальную информацию можно подчерпнуть в спецификациях 3GPP TS 33.401, TS 33.220, TR 35.909.

Видео:Авторизация, идентификация, аутентификация. Разбор понятий - простыми словами. Зачем тестировщику?Скачать

Архитектура безопасности сети IMS

В IMS используется схема аутентификации и согласования ключей IMS AKA, реализуемая в рамках процедуры SIP регистрации (см. рисунок ниже).

По аналогии с EPS AKA используется алгоритм MILENAGE:

- На шаге 2 процедуры SIP регистрации HSS/AuC вычисляет вектор аутентификации, включающий 5 полей RAND, XRES, CK, IK и AUTN.

- На шаге 3c PCSCF передает в пользовательский терминал сообщение «401 (Unauthorized)», включающее поля RAND и AUTN вектора аутентификации.

- На шаге 4 в модуле ISIM/USIM пользовательского терминала происходит вычисление полей RES, CK, IK и XMAC. Далее XMAC используется для аутентификации пользовательским терминалом сети (посредством сравнения XMAC и MAC поля AUTN). RES передается на SCSCF через P/ICSCF в повторном сообщении REGISTER (шаг 6).

- На шаге 7 сервером SCSCF выполняется аутентификация пользователя посредством сравнения поля RES, полученного от UE, с полем XRES, вычисленным HSS/AuC. При их совпадении аутентификация считается успешно пройденной.

В соответствии с политикой безопасности оператора связи на сети IMS может быть реализована защита сигнального SIP трафика с использованием протокола IPSec ESP, определенного в RFC 4303. С этой целью на шаге 5 процедуры SIP регистрации между P-CSCF и UE устанавливаются четыре однонаправленные ассоциации (security associations SAs). Две ассоциации с единым 128-ми битным ключом CKESP, соответствующим ключу CK, генерируемому на этапе процедуры IMS-AKA, используются для шифрования сигнального SIP трафика. Еще две ассоциации с единым 160-ти битным ключом IKESP используются для контроля целостности SIP сообщений. IKESP рассчитывается из 128-ми битного ключа IK, генерируемому на этапе процедуры IMS-AKA, дополнив его нулевыми битами.

Также в соответствии с политикой безопасности оператора связи на сети IMS может быть реализован механизм скрытия сетевой топологии. Данный механизм предусматривает шифрование заголовков SIP сообщений, содержащих адреса SIP proxy (Via, Record-Route, Route и Path). Шифрование выполняют узлы I-CSCF/IBCF при отправке SIP запросов или ответов за пределы внутреннего IMS домена. Узлы I-CSCF/IBCF на приемной стороне выполняют дешифрацию. Для скрытия топологии используется алгоритм AES-CBC со 128-ми битным ключом Kv.

Более детально архитектура безопасности сети IMS описана в 3GPP TS 33.203.

Видео:Как работает двухфакторная аутентификация? | РАЗБОРСкачать

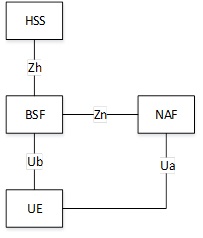

Архитектура начальной загрузки

Архитектура начальной загрузки (Generic Bootstrapping Architecture – GBA) используется для безопасного обмена данными между аппликацией, установленной на пользовательском терминале (Ua Application), и сетевым приложением (NAF). GBA также используется для аутентификации пользователя и защиты данных между XCAP клиентом и XCAP сервером в рамках процедур управления абонентом профилем доступных ему услуг через Ut интерфейс (см. раздел «Менеджер дополнительных услуг»).

Общая модель архитектуры начальной загрузки приведена на рисунке ниже.

- BSF (Bootstrapping Server Function) – сервер начальной загрузки;

- NAF (Network Application Function) – сетевое приложение;

- HSS (Home Subscriber Server) – домашний сервер базы данных пользователей;

- UE (User Equipment) – пользовательский терминал.

Процедура начальной загрузки инициируется пользовательским терминалом посредством http запроса к серверу начальной загрузки (BSF) – см. рисунок ниже. При этом процедура аутентификации и согласования ключей (HTTP AKA) выполняется в соответствии со спецификациями 3GPP TS 33.102 и RFC 3310 и в целом схожа с процедурами EPS-AKS и IMS-AKA. В качестве имени пользователя используется временный частный идентификатор пользователя (Temporary IP Multimedia Private Identity – TMPI) или частный идентификатор пользователя (PrUI).

По завершении процедуры начальной загрузки пользовательский терминал (UE) и сетевое приложение могут обмениваться сообщениями – см. рисунок ниже.

- BTID (Bootstrapping Transaction Identifier) – идентификатор транзакции начальной загрузки, используется для привязки идентификатора пользователя к контексту безопасности. Вычисляется на основании случайного числа RAND, сгенерированного HSS в ходе процедуры AKA и преобразованного в текстовый формат посредством кодировки base64 и имени BSF сервера:

- Ks – секретный ключ, вычисляемый путем объединения параметров CK и IK, и в свою очередь используемый для расчета ключа безопасности Ks_NAF посредством криптографической функции KDF. Секретный ключ Ks_NAF в дальнейшем будет использоваться для обеспечения безопасности интерфейса Ua.

- lifetime – время жизни ключа безопасности.

- NAF_Id – идентификатор функции NAF. Содержит полное DNSимя функции NAF и идентификатор безопасности протокола Ua (см. Annex H 3GPP TS 33.220).

- Prof – специфичные для конкретного NAF данные пользовательского профиля.

- Msg – специфичный для конкретного NAF набор данных.

Детально архитектура безопасности сети IMS описана в 3GPP TS 33.220.

Видео:Аутентификация: ОсновыСкачать

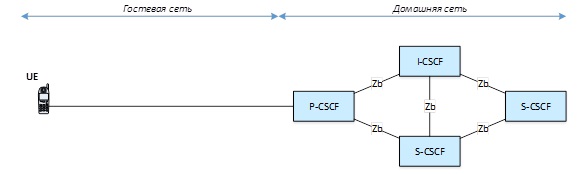

Архитектура доменов сетевой безопасности

Архитектура доменов сетевой безопасности подразумевает обеспечение защиты интерфейсов между различными доменами безопасности, а также (в зависимости от политики оператора связи) интерфейсов, используемых для передачи секретных ключей внутри одного домена. С этой целью спецификация 3GPP TS 33.210 вводит следующие сетевые интерфейсы:

- Za – интерфейс между шлюзами безопасности (SEGs), принадлежащими различным доменам безопасности. На Za интерфейсе аутентификация и контроль целостности должны применяться в обязательном порядке, использование шифрования – опционально.

- Zb – интерфейс между шлюзами безопасности (SEGs) и сетевыми элементами (NEs), а также между сетевыми элементами (NEs) одного домена безопасности. Если оператор использует на своей сети Zb интерфейс, то должны применяться аутентификация и контроль целостности, а также (опционально) может применяться шифрование.

Здесь: Security Gateways (SEGs), шлюзы безопасности – представляют собой объекты, размещаемые на границах доменов безопасности и обеспечивающие защиту IP трафика, передаваемого между различными доменами.

Для аутентификации, контроля целостности и шифрования должен использоваться IPSec ESP (Encapsulating Security Payload). Для управления ключами безопасности, установления и поддержания ESP туннеля должен использоваться Internet Key Exchange Internet Key Exchange (IKEv2).

Реализация концепции безопасности сетевого домена для IMS сети приведена на рисунках ниже.

Рис. 36 (P-CSCF – в гостевой сети):

Рис. 37 (P-CSCF – в домашней сети):

Детально архитектура безопасности сетевого домена описана в 3GPP TS 33.210, а также в 3GPP TS 33.203.

📸 Видео

Виды авторизации: сессии, JWT-токены. Для чего нужны сессии? Как работает JWT? (+ разбор ошибки)Скачать

ДВУХФАКТОРНАЯ АУТЕНТИФИКАЦИЯ GOOGLE AUTHENTICATOR 2FA | НАСТРОЙКА И ИНСТРУКИЦЯ GOOGLE AUTHENTICATORСкачать

Аутентификация в Веб-Приложениях 👨💻JWT и СессииСкачать

Системы аутентификацииСкачать

Что такое векторы и матрицы? Душкин объяснитСкачать

19. "Аутентификация пользователя по подписи и атаки на нее", Евгений КостюченкоСкачать

Геометрия - 9 класс (Урок№1 - Понятие вектора. Равенство векторов)Скачать

Аутентификация и шифрование в WiFi сетях | Отрывок из урока моего курсаСкачать

Вектор. Сложение и вычитание. 9 класс | МатематикаСкачать

Безопасная среда | Системы аутентификацииСкачать