- Общий обзор классификаций угроз безопасности: OWASP, CWE, CAPEC, WASC

- Содержание:

- Мировой опыт

- OWASP Top 10

- Классификация недостатков CWE

- Классификация шаблонов компьютерных атак CAPEC

- Классификация угроз WASC Threat Classification

- Промышленные компании: векторы атак

- СОДЕРЖАНИЕ

- ВВЕДЕНИЕ

- ТЕРМИНЫ И СОКРАЩЕНИЯ

- 1. РЕЗЮМЕ

- Крайне низкая защищенность от проникновения в ТС

- Большинство атак просты в реализации

- Администраторы сами создают небезопасные каналы управления

- Словарные пароли и устаревшее ПО используются во всех компаниях

- 2. ВЕКТОРЫ АТАК

- 2.1. Проникновение в корпоративную сеть

- Особенности топ-10 уязвимостей на периметре КИС

- Особенности векторов атак на периметр КИС

- 2.2. Из корпоративной сети в технологическую

- Корпоративная сеть

- Сегмент шлюза

- Технологическая сеть

- Типовая схема атаки

- Получение и повышение привилегий в ОС на узлах КИС

- Развитие атаки и закрепление в КИС

- Получение доступа к критически важным системам и развитие атаки в ТС

- ЗАКЛЮЧЕНИЕ

- Векторы атак Что это такое, для чего они используются и как от них защититься в кибербезопасности?

- 📸 Видео

Видео:КАК РАБОТАЮТ ГРАФЫ | СТРУКТУРЫ ДАННЫХСкачать

Общий обзор классификаций угроз безопасности: OWASP, CWE, CAPEC, WASC

Видео:Данные Threat Intelligence и их использование в BAS системахСкачать

Содержание:

Видео:Что такое персональные данные (ПДн)? Защита по 152-ФЗ и требования Роскомнадзора в 2022Скачать

Мировой опыт

Прежде всего необходимо пояснить важное отличие реестра или перечня от классификации. К классификации предъявляются достаточно строгие требования:

- классы не должны пересекаться;

- объединение всех классов должно быть полным, т. е. покрывать все классифицируемые объекты;

- процедура классификации должна быть понятной, повторяемой и непротиворечивой, то есть вне зависимости от того, кто пытается вычислить класс объекта, результат всегда будет один и тот же;

- классификация должна быть полезной: к примеру, легко разбить множество объектов на две группы по какому-либо признаку, что формально будет являться классификацией, однако такой подход вряд ли будет востребован;

- наконец, классификация должна стать принятой в сообществе; данный критерий является следствием предыдущих – без выполнения какого-либо из перечисленных выше пунктов у классификации мало шансов быть адаптированной специалистами.

В данной статье будут рассматриваться следующие перечни и классификации:

- OWASP – перечень наиболее опасных рисков информационной безопасности для веб-приложений по мнению экспертного сообщества;

- CWE – классификация уязвимостей и недостатков программного обеспечения (не обязательно в веб-приложениях);

- CAPEC – классификация шаблонов компьютерных атак;

- WASC – классификация угроз безопасности веб-приложений.

Видео:Учебный материал по кибербезопасности: распределенная сетевая атакаСкачать

OWASP Top 10

OWASP (Open Web Application Security Project) – это некоммерческая организация, целью которой является повышение осведомленности всех специалистов отрасли информационной безопасности в вопросах разработки, эксплуатации и защиты веб-приложений. OWASP Top 10 является одним из наиболее известных проектов организации. OWASP Top 10 — это рейтинг из десяти наиболее опасных рисков информационной безопасности для веб-приложений, составленный сообществом экспертов отрасли. Для каждого пункта рейтинга риск посчитан экспертами на основе методики OWASP Risk Rating Methodology и включает оценку по следующим критериям: распространенности соответствующих уязвимостей в приложениях (Weakness Prevalence), сложности их обнаружения (Weakness Detectability) и эксплуатации (Exploitability), а также критичности последствий их эксплуатации (Technical Impacts). По понятным причинам в расчетах критичности рисков не учитываются бизнес-последствия от их реализации. Там, где это возможно, названия рисков в рейтинге соотносятся с названиями соответствующих уязвимостей в классификации CWE (Common Weakness Enumeration). Следует отметить, что в отличие от классификаций, проект OWASP Top 10 не претендует на охват всех имеющихся рисков, а лишь представляет самые актуальные из них на момент выпуска рейтинга.

Первая версия рейтинга OWASP Top 10 появилась в 2004 году, и с тех пор документ обновляется каждые три-четыре года. Обновленные версии публиковались в 2007, 2010, 2013 и 2017 годах.

Последняя версия рейтинга, опубликованная в 2017 году, содержит следующие риски:

- A1 – Внедрение кода (Injection).

- A2 – Некорректная аутентификация (Broken Authentication).

- A3 – Утечка чувствительных данных (Sensitive Data Exposure).

- A4 – Внедрение внешних XML-сущностей (XXE – XML External Entities).

- A5 – Нарушение контроля доступа (Broken Access Control).

- A6 – Небезопасная конфигурация (Security Misconfiguration).

- A7 – Межсайтовый скриптинг (XSS – Cross-Site Scripting).

- A8 – Небезопасная десериализация (Insecure Deserialization).

- A9 – Использование компонентов с известными уязвимостями (Using Components with Known Vulnerabilities).

- A10 – Отсутствие журналирования и мониторинга (Insufficient Logging & Monitoring).

На схеме отражены отличия текущей версии от предыдущей:

Для каждого пункта в OWASP Top 10 представлена общая информация, описание, рекомендации по предотвращению, примеры соответствующих атак и полезные ссылки.

Рейтинг OWASP Top 10 составляется на основе данных, предоставляемых сообществом экспертов отрасли информационной безопасности. В 2017 году рейтинг был обновлен на основе данных, собранных из отчетов 23 компаний, специализирующихся в сфере безопасности веб-приложений, в которых было проанализировано свыше 114 тысяч веб-приложений. В предоставленных данных присутствовали результаты как автоматического, так и ручного анализа, однако автоматический преобладал. При этом данные по 68% от общего числа приложений были предоставлены компанией Veracode, занимающейся автоматическим анализом (статическим и динамическим).

Для оценки рисков использовались две группы факторов: факторы, влияющие на возможности атакующего по обнаружению и эксплуатации уязвимостей, а также факторы, влияющие на критичность последствий эксплуатации уязвимостей. В первую группу входят распространенность (prevalence), сложность обнаружения (detectability) и простота эксплуатации (ease of exploit). Ко второй группе относятся последствия эксплуатации уязвимости (technical impact). Некоторые важные факторы, например, такие как последствия эксплуатации уязвимости для бизнеса (business impact), модели злоумышленников, технические особенности невозможно проанализировать для всех веб-приложений в целом без учета специфики конкретного веб-приложения, поэтому они не рассматривались. Вероятностные характеристики выявлялись на основе предоставленных данных, а возможные последствия оценивались сообществом экспертов. Каждый фактор для конкретной уязвимости получал оценку от 1 до 3, и для получения общей оценки риска среднее арифметическое первой группы факторов умножалось на среднее арифметической второй группы факторов.

Надо отметить, что данный подход к формированию рейтинга и тот факт, что OWASP – компания некоммерческая, все-таки не исключают возможность вмешательства коммерческих интересов. Например, выход в свет OWASP Top 10 2017 RC (предварительная версия рейтинга 2017 года) сопровождался волной возмущения по поводу нового пункта A7 – Недостаточная защита от атак (Insufficient Attack Protection). Спорный пункт был предложен компанией Contrast Security. Один из руководителей этой компании был активным участником проекта OWASP Top 10, что, вероятно, сыграло основную роль в появлении этого «риска» в рейтинге. Даже не дожидаясь выхода окончательной версии рейтинга, Contrast Security начала ссылаться на пункт A7 у себя на сайте, рекламируя свою программу для защиты веб-приложений. В итоговом рейтинге этот пункт был исключен.

OWASP Top 10 используется в Microsoft, PCI DSS (Payment Card Industry Data Security Standard), MITRE (некоммерческая организация, занимающаяся разработками и исследованиями в области системной инженерии при поддержке органов государственной власти США) и множестве других организаций, связанных с безопасностью веб-приложений. Некоторые позиционируют OWASP Top 10 как «лучшую практику защиты веб-приложений», однако такая позиция не совсем верна. Во-первых, рейтинг не покрывает все возможные уязвимости и поэтому не является достаточным источником для полной защиты веб-приложения. Даже в самом документе OWASP, описывающем Top 10, есть призыв: «Не останавливайтесь на 10». Во-вторых, нужно помнить про его ограничения и недостатки: довольно большой период между обновлениями, неуточненная предметная область (для тех приложений, которые используют только новые фреймворки, большая часть рейтинга может быть неактуальна), неполные исходные данные (в основном — полученные компаниями на основе автоматических тестирований).

В настоящее время упоминание OWASP Top 10 часто является скорее маркетинговым ходом, чем реальной гарантией качественной защиты веб-приложений. С другой стороны, этот рейтинг хорош для отсылок благодаря своей широкой известности, может использоваться как стартовая точка и для привлечения внимания к обеспечению безопасности веб-приложений.

С 2011 года OWASP выпускает рейтинг Top 10 Mobile Risks, который обновлялся в 2014 и 2016 годах. В него входят следующие риски:

- M1 – Обход ограничений безопасности платформы (Improper Platform Usage).

- M2 – Небезопасное хранение данных (Insecure Data Storage).

- M3 – Небезопасная передача данных (Insecure Communication).

- M4 – Небезопасная аутентификация (Insecure Authentication).

- M5 – Слабая криптостойкость (Insufficient Cryptography).

- M6 – Небезопасная авторизация (Insecure Authorization).

- M7 – Низкое качество кода в клиентской части приложения (Poor Code Quality).

- M8 – Модификация кода (Code Tampering).

- M9 – Анализ исходного кода (Reverse Engineering).

- M10 – Скрытый функционал (Extraneous Functionality).

Некоторые формулировки в этом списке вызывают недоумение своей неконкретностью. Например, M8 и M9. Почти любое мобильное приложение может быть с тем или иным успехом подвергнуто анализу исходного хода (reverse engineering); почти любое мобильное приложение запускается в окружении, которое автор приложения не контролирует, и поэтому потенциально подвержено модификации кода (code tampering). Эти пункты сложно соотнести с конкретными уязвимостями, а как риски они теряют свою ценность, не будучи проанализированы для конкретного приложения с его спецификой и бизнес-логикой.

Несколько лет назад на стадии разработки находился еще один проект — OWASP Cloud Top 10 Security Risks, однако последняя активность в рамках этого проекта наблюдалась в 2012 году, и в настоящее время он переведен в статус неактивных проектов.

Видео:Закон о персональных данных 152-ФЗ по полочкамСкачать

Классификация недостатков CWE

CWE (Common Weakness Enumeration) — общий перечень уязвимостей и недостатков безопасности программного обеспечения (ПО), представляет собой иерархический словарь, предназначенный для разработчиков и специалистов по обеспечению безопасности ПО. CWE поддерживается MITRE по заказу Министерства внутренней безопасности США и развивается при широкой поддержке сообщества экспертов. По словам разработчиков, CWE — это общий язык для описания недостатков безопасности ПО, который необходим для стандартизации методик оценки программных продуктов с точки зрения информационной безопасности.

Ошибки в программном обеспечении, которые могут быть непосредственно использованы злоумышленником для реализации угроз безопасности называют уязвимостями. Ошибки, которые могут привести к возникновению уязвимостей – недостатками безопасности. Примером, иллюстрирующим разницу между этими двумя понятиями, является уязвимость – СVE-2010-2245 (внедрение внешних XML-сущностей в веб-сервисе Apache версии ниже 1.1.1) и недостаток безопасности СWE-611 (неверное ограничение XML-ссылок на внешние объекты), послуживший причиной этой уязвимости. Главное отличие принципов, на которых строятся классификации недостатков от принципов классификации уязвимостей, состоит в том, что особенно важно сохранить связь между недостатками, ведь ошибки ведут к новым ошибкам, например, ошибки проектирования ведут к ошибкам в реализации. Такая связь в CWE воплощена через разные уровни абстракций и обширные иерархические представления, которые будут рассмотрены ниже.

Первая версия CWE 0.1 вышла в 2005 году и стала результатом продолжения работы MITRE над CVE. В настоящее время актуальна версия 3.0. В обновлении перечня участвует большое количество компаний и научных организаций. Обновление происходит посредством широкого обсуждения на официальном форуме и через почтовую рассылку. Важной особенностью CWE является строгая структурированность. Любое изменение – результат объемной работы сообщества, поэтому перечень обновляется относительно редко.

Для классификации недостатков используется многоуровневая структура, которая описывает древовидное устройство CWE: конечные недостатки объединяются в типы, типы – в категории, категории – в представления. Каждое представление – особый способ классификации записей CWE, предназначенный для упрощения решения конкретной задачи. В последней версии три основных представления:

- Концепции разработки – в этом представлении CWE недостатки безопасности классифицируются с использованием принципов и понятий, которые часто встречаются при разработке ПО; представление предназначено в первую очередь для разработчиков и специалистов по оценке качества ПО.

- Концепции архитектуры – для анализа качества архитектурных решений на этапе проектирования.

- Концепции исследований – представление, предназначенное для упрощения академических исследований. Отличается от первых двух высоким уровнем абстракций. Основное внимание в этом представлении уделено формальным понятиям поведения программного обеспечения, конкретные же примеры по возможности опускаются.

На схеме ниже приведен граф связей CWE-611 (XXE) в разных представлениях. Полные графы для всех представлений, можно увидеть на официальном сайте проекта (http://cwe.mitre.org/data/pdfs.html).

Кроме основных представлений поддерживается большое количество вспомогательных, например «Разработка на С++» или «Недостатки разработки мобильных приложений». Поскольку CWE претендует на то, чтобы быть наиболее общим перечнем недостатков безопасности, большое внимание при разработке словаря обращается на сопоставление записей CWE с записями других классификаций, перечней, рейтингов. Результатом этого сопоставления являются представления внешних отображений, например, SANS Top 25, OWASP Top 10, Seven Pernicious Kingdoms и т. д. Эти представления переносят структуру других рейтингов и классификаций на CWE для того, чтобы упростить их сравнение и работу с ними.

Запись о недостатке строго структурирована и содержит в себе следующую информацию:

- Название.

- Описание.

- Другие названия.

- Описание поведения.

- Описание и вероятность возможной эксплуатации.

- Описание возможных последствий эксплуатации.

- Способы предотвращения.

- Информация о связях с другими элементами CWE.

- Источники.

- Примеры кода для языков/архитектур.

- Ссылки на актуальные CVE.

Таблица 1. Пример описания недостатка безопасности.

| CWE 445 | Double free (повторное освобождение памяти) |

| Описание | ПО вызывает free() дважды на одном адресе памяти, что потенциально может привести к непредсказуемому изменению структур, управляющих памятью. |

| Вероятность эксплуатации | От низкой до средней. |

| Общие последствия | Контроль доступа: двойное освобождение памяти может привести к условию write-what-where, позволяя злоумышленнику выполнить произвольный код. |

| Способы предотвращения | Архитектура и дизайн: рекомендуется выбрать язык, обеспечивающий автоматическое управление памятью. |

| Способы предотвращения | Архитектура и дизайн: рекомендуется выбрать язык, обеспечивающий автоматическое управление памятью. Реализация: рекомендуется убедиться, что каждое выделение памяти освобождается только один раз. После освобождения блока рекомендуется присвоить указателю значение NULL, чтобы обеспечить невозможность повторного освобождения указателя. Если язык является объектно-ориентированным, рекомендуется убедиться, что деструкторы объектов удаляют каждый фрагмент памяти только один раз. Реализация: рекомендуется использовать инструмент статического анализа для поиска двойных освобождений памяти. |

| Примеры | Пример кода на языке С++: char* ptr = (char*)malloc (SIZE); > |

| Ссылки на актуальные CVE | CVE-2002-0059 CVE-2003-0545 CVE-2003-1048 CVE-2004-0642 CVE-2004-0772 CVE-2005-1689 |

| Информация о связях с другими элементами CWE | Предшествующие: CWE-666, СWE-675 в представлении CWE-1000 CWE-364, CWE- 416, CWE-123 |

| Подверженные платформы | C/C++ |

| Источники | PLOVER — DFREE — Double-Free Vulnerability7 Pernicious Kingdoms — Double Free CLASP — Doubly freeing memory CERT C Secure Coding — MEM00-C — Allocate and free memory in the same module, at the same level of abstraction CERT C Secure Coding — MEM01-C — Store a new value in pointers immediately after free() CERT C Secure Coding — MEM31-C — Free dynamically allocated memory exactly once CERT C Secure Coding — MEM00-C — Allocate and free memory in the same module, at the same level of abstraction CERT C Secure Coding — MEM01-C — Store a new value in pointers immediately after free() CERT C Secure Coding — MEM31-C — Free dynamically allocated memory exactly once |

CWE используется многими инструментами статического анализа, оценки качества и безопасности программ, большая часть из таких инструментов зарегистрирована в MITRE как CWE-совместимые. Любой продукт перечисленных классов можно зарегистрировать как CWE-совместимый, для чего необходимо обеспечить соответствие первым четырем (из шести) требований CWE:

- Возможность поиска и группировки срабатываний средства по идентификаторам CWE.

- Срабатывания средства включают или позволяют получить соответствующие им элементы CWE.

- Срабатывания средства однозначно отображаются на элементы CWE.

- В документации средства и в описании срабатываний используются описания из CWE.

- В документации средства и в описании срабатываний явным образом перечислены идентификаторы из CWE.

- Результаты тестирования размещены на сайте CWE.

Если продукт соответствует всем шести требованиям он считается CWE-совместимым.

Видео:Требования к защите персональных данных в информационных системахСкачать

Классификация шаблонов компьютерных атак CAPEC

В ходе развития CWE, появилась еще одна классификация, схожая с CWE по структуре – CAPEC (Common Attack Pattern Enumeration and Classification). Объектом систематизации в ней являются шаблоны атак, то есть, описания общих элементов и методов, используемых при атаках на уязвимые компоненты. Расширение перечня происходит аналогично CWE через обсуждение на официальном форуме и почтовую рассылку.

В CAPEC используется сходный с CWE иерархический подход. Разработано два основных представления (механизмы атак и объекты атак) и несколько вспомогательных. В представлении «механизмы атак» шаблоны иерархически упорядочены в соответствии с механизмами, которые часто используются при эксплуатации уязвимостей. Категории, например «внедрение непредвиденных элементов», в этом представлении отражают различные методы, используемые для атаки на систему, но не отображают целей и последствий. В представлении «объекты атак» категории содержат описание компонентов, на которые производится атака, например «передача данных».

На схеме ниже приведен граф связей CAPEC-112 в разных представлениях.

Запись о шаблоне атак в CAPEC включает описание механизмов эксплуатации уязвимости, возможные последствия и методы противодействия. Кроме того, запись ссылается на используемые в шаблоне уязвимости в CVE и на приводящие к ним недостатки из CWE.

Таблица 2. Пример описания шаблона атаки.

| CAPEC-34 | HTTP Response Splitting |

| Название | Разделение HTTP-ответов. |

| Критичность | Высокая. |

| Описание | Разделение HTTP-ответов приводит к тому, что уязвимый веб-сервер отвечает на вредоносный запрос, отправляя клиенту HTTP-ответ таким образом, что он интерпретируется в браузере как два отдельных ответа вместо одного. Это возможно, когда контролируемый пользователем ввод используется в составе заголовков ответов. Злоумышленник может заставить жертву интерпретировать введенный Заголовок как ответ на второй фиктивный запрос, в результате чего созданное содержимое будет отображаться клиентом и, возможно, кэшироваться на промежуточных прокси-серверах или самом клиенте. Чтобы добиться разделения HTTP-ответа на уязвимом веб-сервере, злоумышленник:

|

| Необходимые предпосылки атаки | Пользователь может контролировать входные данные, которые могут использоваться как часть HTTP-заголовка. Возможность злоумышленника внедрять произвольные строки в HTTP-заголовок. Недостаточные проверки входных данных. |

| Вероятность эксплуатации | Средняя. |

| Метод атаки | Внедрение, манипуляция протоколом. |

| Примеры сценария | Уязвимость CVE-2006-0207. |

| Компетенции злоумышленника | Высокие, злоумышленник должен иметь глубокое понимание протокола HTTP. |

| Необходимые злоумышленнику ресурсы | Нет. |

| Признаки атаки | Единственный признак – несколько ответов на один запрос в логах, однако это сложно заметить без анализатора журнала. |

| Способ предотвращения | Чтобы избежать разделения HTTP-ответов, приложение не должно доверять вводу пользователя при формировании выходного потока ответов (заголовков или тела). Разделение ответов происходит за счет внедрения последовательностей CR-LF и дополнительных заголовков. Все данные, поступающие от пользователя и используемые в качестве части заголовков HTTP-ответов, должны подвергаться строгой проверке (валидации). |

| Цель и последствия | Исполнение несанкционированного кода или команд. Вытекающие последствия – повышение привилегий. |

| Описание контекста | Атаки разделения HTTP-ответа происходят там, где сценарий сервера внедряет управляемые пользователем данные в заголовки HTTP-ответа. Обычно это происходит, когда скрипт встраивает такие данные в URL-адрес перенаправления в ответ перенаправления (код статуса HTTP 3хх), или когда сценарий включает такие данные в cookie ответа. |

| Вектор атаки | Управляемый пользователем ввод, который является частью выходных заголовков HTTP-ответов. |

| Атакующая строка | Закодированный HTTP-заголовок и данные, разделенные соответствующими последовательностями CR-LF. Вводимые данные должны состоять из корректных HTTP-заголовков, а также скрипта (обычно JavaScript), который будет включен в текст HTML. |

| Зона активации | Вызовы API в приложении, которые формируют выходные заголовки HTTP-ответов. |

| Связанные недостатки | CWE-113, CWE-74, CWE-697, CWE-707, CWE-713. |

Проекты CWE и CAPEC представляют собой иерархические классификации и используются в первую очередь именно в таком качестве. Они предоставляют способ формального описания явлений информационной безопасности для использования в качестве общепринятого языка. Основной акцент сделан на общеупотребимость, поэтому MITRE привлекает к разработке специалистов как из научной среды, так и из промышленности. Эти проекты служат важным инструментом для конструктивного взаимодействия в области информационной безопасности.

Видео:Защита персональных данныхСкачать

Классификация угроз WASC Threat Classification

Рассматривая классификации угроз безопасности, нельзя не упомянуть проект WASC Threat Classification. WASC (The Web Application Security Consortium) — это некоммерческая организация, которая ранее активно занималась разработкой и продвижением стандартов безопасности приложений. В настоящий момент организация не проявляет активности. Некоторые члены WASC участвовали также и в разработке проектов OWASP.

В WASC Threat Classification (далее – TC) описываются недостатки и классы атак, которые могут привести к компрометации веб-приложения, его данных или пользователей. Первая версия классификации появилась в 2004 году, вторая — в 2010-м, и на данный момент она остается последней. Атаки и недостатки в проекте сформированы в два представления: первое — это обычное перечисление, а второе — это распределение по трем фазам разработки (проектирование, реализация, внедрение). Всего в перечнях описано 34 типа атаки и 15 типов недостатков. Для каждой сущности приводится описание, примеры и полезные ссылки.

Классификация разрабатывалась большой группой экспертов по веб-безопасности на добровольной основе: в разработке второй версии приняло участие более 50 экспертов. Обсуждение содержания проекта, все предложения и замечания обсуждались посредством почтовой рассылки. Так, каждый раздел составлялся и обсуждался неделями, обеспечивая итоговый консенсус среди участников проекта. Неясно как с методической точки зрения участниками обеспечивалась полнота и непротиворечивость разрабатываемой классификации, кроме как умозрительное экспертное согласие с разработанными документами. Архив email-переписки доступен на сайте по адресу http://lists.webappsec.org/mailman/listinfo/wasc-threat_lists.webappsec.org.

Интересная деталь: в материалах второй версии WASC TC упоминалось, что авторы предполагают отдохнуть несколько месяцев и продолжить работать над проектом в том же 2010 году. На сайте проекта даже существует раздел с планами на будущее, где среди прочего есть недостающие пункты, которые предлагается добавить в классификацию. К сожалению, по необнародованным причинам раздел после этого не обновлялся, а следующая версия классификации так и не вышла. Таким образом, данный проект не рассматривается как завершенный самими авторами.

В первую очередь WASC TC предлагается использовать как справочное руководство. Ссылки на эту классификацию встречаются в книгах, презентациях, отчетах, описаниях уязвимостей и т. п. Проект можно использовать в процессе оценки безопасности веб-приложения как контрольный список или план тестирования, а также как систему для сбора метрик обнаруживаемых в приложении недостатков и уязвимостей. Однако стоит учитывать, что область безопасности веб-приложений активно развивается, а WASC Threat Classification не обновлялся с 2010 года.

При сравнении WASC TC с CWE и CAPEC, другими известными перечнями недостатков и атак, можно отметить несколько основных отличий. Во-первых, CWE/CAPEC — это более общие и фундаментальные проекты, которые больше подходят для академических целей и формализации, в то время как WASC TC удобнее и проще для «повседневного» использования. Во-вторых, CWE/CAPEC охватывают не только веб-приложения. Наконец, эти проекты продолжают развиваться и обновляться, а WASC TC так и остался незавершенным.

Авторы:

Николай Калинин, разработчик систем безопасности, ООО «СолидСофт»,

Валерия Шерварлы, разработчик систем безопасности, ООО «СолидСофт»,

Андрей Петухов, м.н.с. кафедры информационной безопасности ВМК МГУ.

Видео:Модель сущность связь, ER диаграммаСкачать

Промышленные компании: векторы атак

Видео:017. Язык описания системных архитектур с элементами ООП - Михаил ОстрогорскийСкачать

СОДЕРЖАНИЕ

Видео:Выявление угроз безопасности информации 2 частьСкачать

ВВЕДЕНИЕ

Компоненты АСУ ТП на современных промышленных предприятиях — наиболее важные и в то же время плохо защищенные с точки зрения ИБ объекты. Успешные атаки на них в первую очередь опасны не финансовыми потерями, а возможными аварийными ситуациями, которые могут привести как к временным отключениям электроэнергии или нарушениям транспортного сообщения, так и к крупным техногенным катастрофам и человеческим жертвам.

Недостатки безопасности компонентов АСУ ТП обусловлены различными факторами, которые в большинстве случаев схожи с проблемами типовой корпоративной сети. Однако специфика АСУ ТП накладывает определенные ограничения на механизмы обеспечения безопасности.

В данном отчете будут рассмотрены примеры типовых векторов атак на КИС промышленных предприятий, которые приводят к несанкционированному доступу к ТС и позволяют злоумышленникам осуществлять дальнейшие атаки на компоненты АСУ ТП. Под КИС в данном документе подразумевается корпоративный сегмент ЛВС организации.

В исследовании использованы результаты 11 проектов по анализу защищенности АСУ ТП и тестированию на проникновение промышленных организаций, проведенных Positive Technologies в 2017 году. Выводы, сделанные по итогам работ, могут не отражать актуальное состояние защищенности информационных систем в других компаниях отрасли. Данное исследование проведено с целью обратить внимание специалистов по ИБ отрасли на наиболее актуальные проблемы и помочь им своевременно выявить и устранить уязвимости.

Видео:Deep Learning: 7. Обнаружение аномалий в данныхСкачать

ТЕРМИНЫ И СОКРАЩЕНИЯ

OPC — (англ. Open Platform Communications) протокол, обеспечивающий возможность обмена данными с промышленными устройствами разных производителей, большинство из которых работает с использованием собственных протоколов

MES — (англ. Manufacturing Execution System) универсальный инструмент для сбора, хранения и обработки данных, собранных с промышленных устройств, который позволяет анализировать состояние технологического процесса и оборудования, а также контролировать распределение ресурсов на производстве

АРМ — автоматизированное рабочее место

АСУ ТП — автоматизированная система управления технологическим процессом

АСУП — автоматизированная система управления предприятием

Вектор атаки — последовательность действий нарушителя, приводящая к получению несанкционированного доступа к целевой системе. Атака на одну целевую систему может быть реализована с помощью разных векторов

ДМЗ — демилитаризованная зона

КИС — корпоративная информационная система

ЛВС — локальная вычислительная сеть

ТС — технологическая сеть

Шлюз — система, которая обеспечивает передачу информации о состоянии технологического процесса из технологической сети в корпоративную для дальнейшей ее обработки, хранения, анализа и систематизации. Шлюз может быть организован, например, на базе OPC- и MES-серверов, баз данных или даже с применением протоколов собственной разработки и различаться в каждой промышленной организации

Видео:Как избежать обнаружения кражи данных с помощью вредоносных методов шифрованияСкачать

1. РЕЗЮМЕ

Крайне низкая защищенность от проникновения в ТС

В 73% промышленных компаний возможны преодоление сетевого периметра и доступ к корпоративному сегменту ЛВС. Большинство недостатков безопасности на сетевом периметре связаны с ошибками конфигурации. В то же время 82% промышленных организаций не готовы противостоять внутреннему нарушителю, который стремится проникнуть в ТС из КИС.

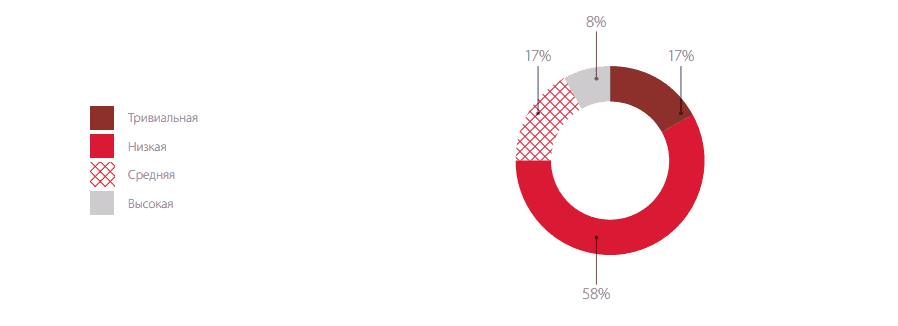

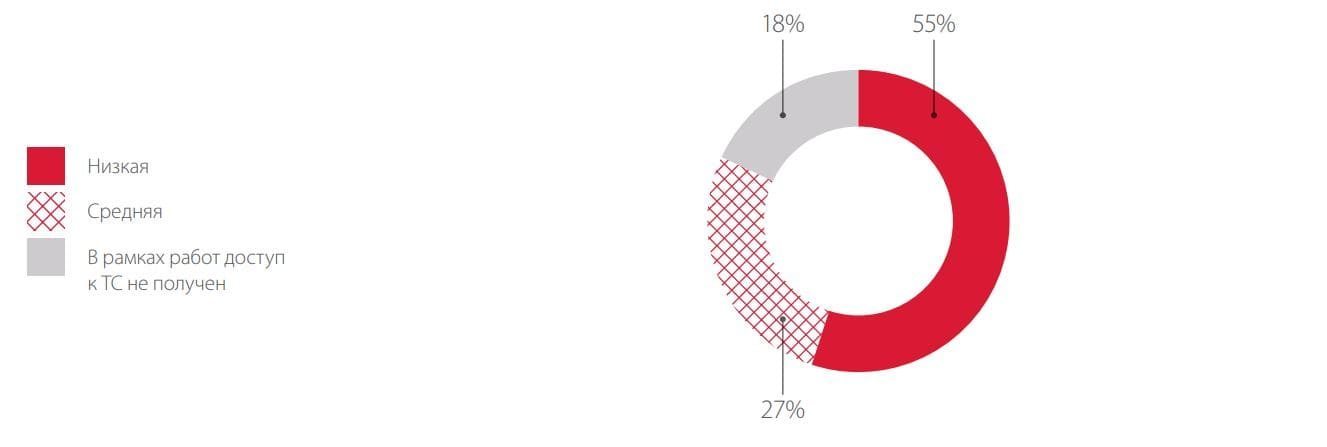

Большинство атак просты в реализации

Среди всех выявленных векторов атак с целью проникновения в ТС из КИС 67% характеризуются низким или тривиальным уровнем сложности. Для их реализации достаточно использовать существующие недостатки конфигурации устройств и сегментации сетей, а также уязвимости ОС, эксплойты для которых можно найти в интернете.

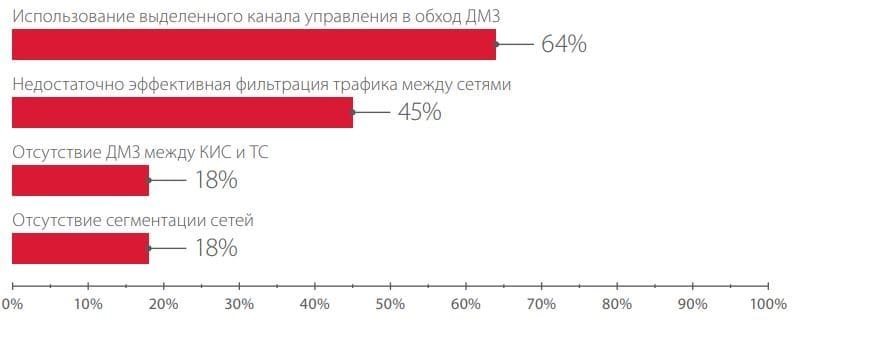

Администраторы сами создают небезопасные каналы управления

В каждой промышленной организации, в которой удалось получить доступ к ТС из КИС, были выявлены те или иные недостатки сегментации сетей или фильтрации трафика. При этом в 64% компаний эти недостатки были внесены администраторами при создании каналов удаленного управления, а в 18% организаций ресурсы АСУ ТП вовсе не были отделены в отдельный сегмент сети.

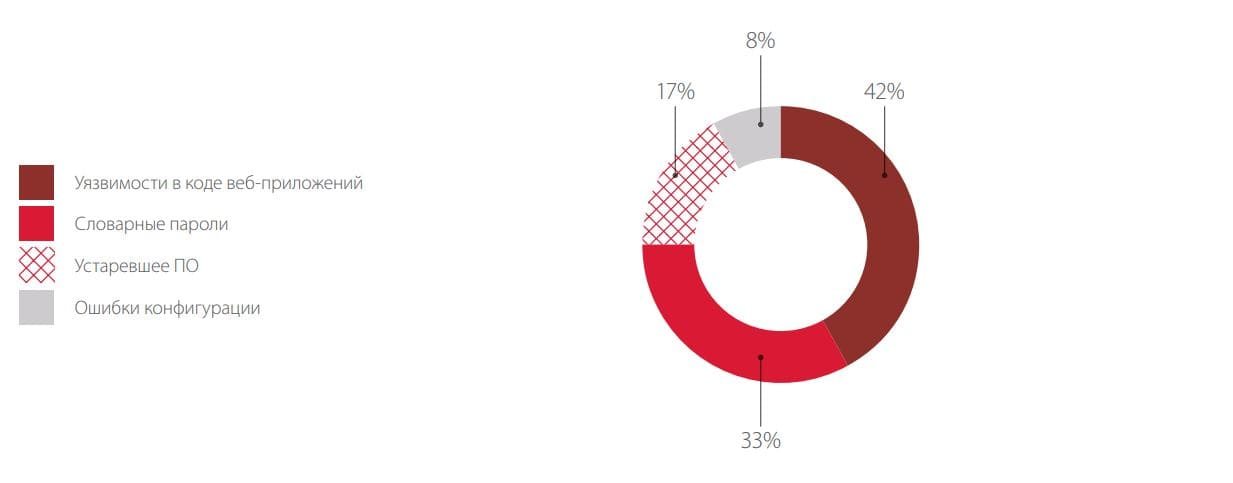

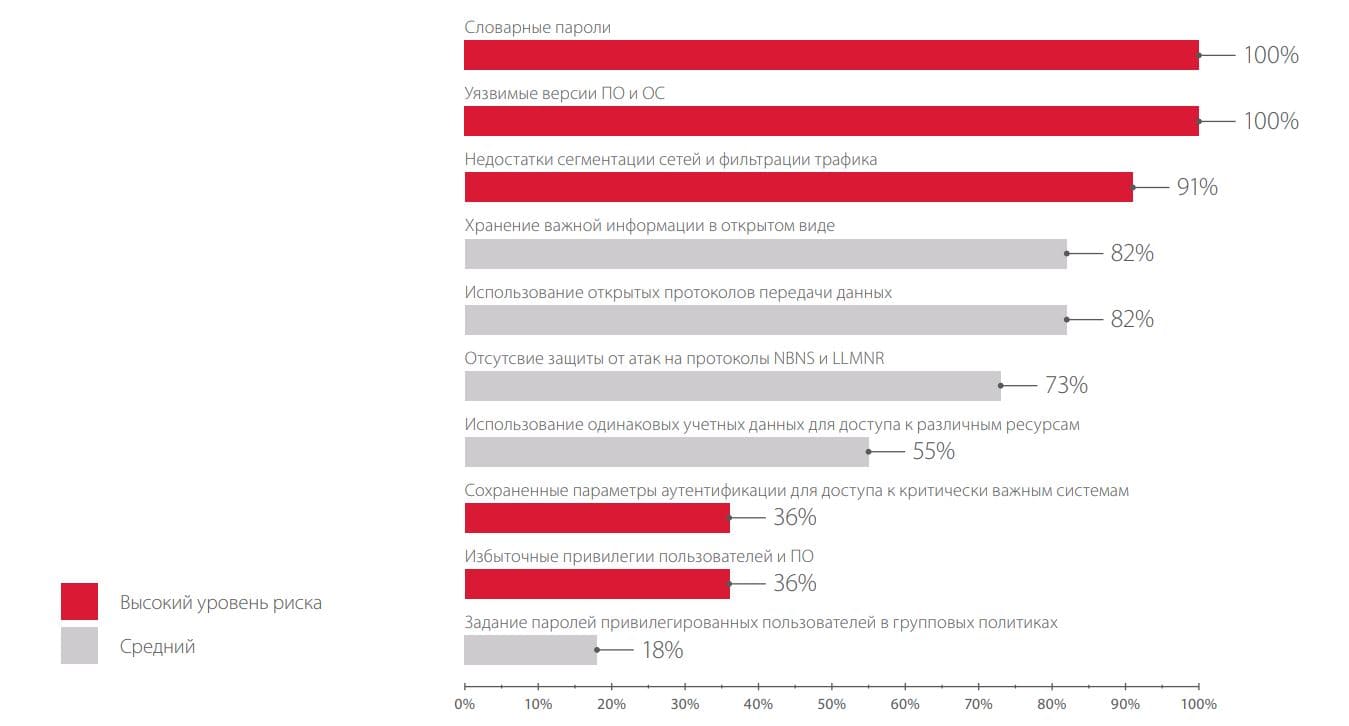

Словарные пароли и устаревшее ПО используются во всех компаниях

Словарные пароли и устаревшие версии ПО с известными уязвимостями были выявлены в КИС каждой промышленной компании. Именно эти недостатки позволяли развить вектор атаки до получения максимальных привилегий в домене и контролировать всю корпоративную инфраструктуру.

Видео:Практический подход к построению процесса управления угрозамиСкачать

2. ВЕКТОРЫ АТАК

2.1. Проникновение в корпоративную сеть

В данном отчете не рассматриваются подробно векторы проникновения в корпоративный сегмент сети из интернета, так как эти атаки немногим отличаются от типовых векторов атак на КИС организации из любой отрасли и достаточно подробно рассмотрены в соответствующем исследовании. В этом разделе будут приведены статистические данные по результатам внешних тестирований на проникновение и аудитов безопасности промышленных компаний. На диаграмме ниже показаны наиболее распространенные недостатки защиты и уязвимости, которые выявлялись на периметре КИС протестированных организаций.

73% исследованных КИС недостаточно защищены от преодоления периметра внешним нарушителем

Особенности топ-10 уязвимостей на периметре КИС

Недостатки конфигурации занимают 7 из 10 строчек рейтинга наиболее распространенных уязвимостей сетевого периметра промышленных компаний, представленного выше.

Доступность внешнему нарушителю интерфейсов администрирования серверов КИС и удаленного доступа к СУБД в совокупности с повсеместным использованием словарных и стандартных паролей привилегированных пользователей позволяет в один шаг получить полный контроль как над веб-приложениями, так и над серверами, получить доступ к БД и файлам, развивать атаку на другие ресурсы. Хранящиеся в открытом доступе важные данные, например учетные записи, исходный код веб-приложений, персональные данные пользователей, могут быть использованы при атаках.

Уязвимости в коде веб-приложений вошли в десятку наиболее распространенных уязвимостей сетевого периметра.

Эксплуатация таких уязвимостей, как «Удаленное выполнение команд» и «Загрузка произвольных файлов», позволяет преодолеть периметр промышленной компании, если веб-приложение расположено на сервере, подключенном к ЛВС.

Так как веб-приложения не являются неотъемлемой частью КИС промышленных организаций, их безопасности уделяется недостаточно внимания. Согласно нашим исследованиям, почти каждое второе веб-приложение (43%) на периметре КИС промышленных компаний характеризуется крайне низким уровнем защищенности.

Высокий уровень риска характерен для каждой второй уязвимости в рейтинге наиболее распространенных уязвимостей сетевого периметра промышленных компаний.

Устаревшие версии ПО (например, веб-серверов, ОС, прикладных систем) часто содержат критически опасные уязвимости, которые могут быть использованы нарушителем для получения контроля над ресурсами. Для многих таких уязвимостей существуют публичные эксплойты. Не менее опасны могут быть и ошибки конфигурации: избыточные привилегии СУБД или веб-сервера позволяют в случае получения доступа к ним выполнять команды ОС на сервере с максимальными привилегиями. Даже ограниченные привилегии в ОС сервера, который расположен на сетевом периметре, но имеет также и внутрисетевой интерфейс, позволяют нарушителю развивать вектор атаки на внутренние ресурсы компании.

Особенности векторов атак на периметр КИС

Подавляющее число успешных векторов атак на периметр компаний из сферы промышленности основаны на эксплуатации уязвимостей в веб-приложениях. В частности, для преодоления периметра использовались такие уязвимости, как «Внедрение SQL-кода», «Загрузка произвольных файлов» и «Удаленное выполнение команд».

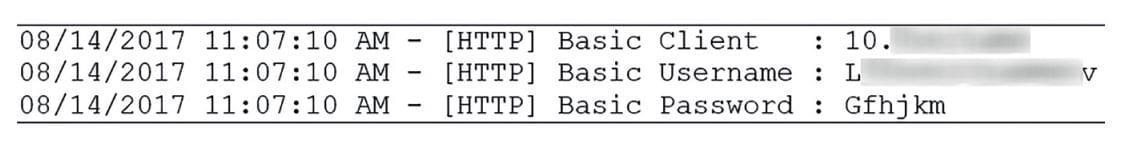

Использование словарных паролей для доступа к системам администрирования веб-серверов или для удаленного подключения по протоколам управления было выявлено практически в каждой компании, а в трети из них позволило развить вектор атаки до получения доступа к ЛВС.

5 — максимальное число векторов проникновения для одной компании

Не секрет, что устаревшие версии CMS и веб-серверов содержат множество уязвимостей, для которых существуют уже разработанные эксплойты, доступные в сети Интернет. Злоумышленнику не составляет труда их применить и получить контроль над сервером.

Ошибки конфигурации систем, например некорректное разграничение прав доступа пользователей веб-приложений, могут также послужить причиной компрометации сервера на периметре КИС.

В рамках тестирования на проникновение сложность вектора проникновения в ЛВС из сети Интернет оценивалась экспертно, учитывались как необходимые для атаки навыки злоумышленника и специальные инструменты, так и наличие общедоступных эксплойтов, существование дополнительных условий для успешной атаки и прочие факторы.

2 — среднее число векторов проникновения, выявленных в рамках тестирований

В большинстве случаев атака признавалась несложной, например если для получения контроля над сервером достаточно было осуществить обход фильтрации расширения при загрузке файлов через веб-приложение или в случае применения общедоступного эксплойта, в код которого необходимо было внести незначительные изменения для адаптации к конкретной системе. Тривиальный уровень сложности присваивался в тех случаях, когда для атаки вовсе не требовалось предпринимать никаких дополнительных действий, к примеру в случае стандартного пароля для доступа к системе администрирования веб-сервера и последующего использования встроенных функций системы для выполнения команд на сервере.

82% исследованных технологических сетей недостаточно защищены от проникновения из корпоративного сегмента

2.2. Из корпоративной сети в технологическую

В каждой отрасли структура компании имеет свои особенности, и, конечно, в каждой отдельной организации применяется свой собственный подход к сегментации сетей и их защите. Однако ошибки реализации и неверные подходы к администрированию во множестве компаний схожи. Для того чтобы показать эти проблемы ИБ наглядно, мы постарались объединить основные принципы построения безопасной сети и реализовать их в единой масштабируемой схеме. Подобный подход к построению сети не встречался ни на одном исследованном объекте, однако, по нашему мнению, он позволяет значительно усложнить потенциальный вектор атаки и существенно снизить риск компрометации АСУ ТП.

Для построения структурной схемы разделения сетей мы выделили следующие первоочередные требования:

- ТС должна быть строго отделена от КИС и внешних сетей, особенно от интернета.

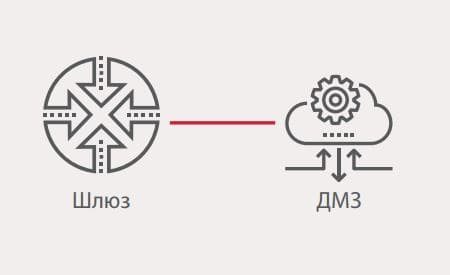

- Информация о технологическом процессе и состоянии оборудования должна передаваться в КИС через специальный шлюз. Наиболее безопасная реализация — через ДМЗ, согласно рекомендациям стандарта NIST 800-82 (раздел 5.5.5). Передача управляющих команд из КИС к компонентам АСУ ТП или на узлы шлюза должна быть запрещена.

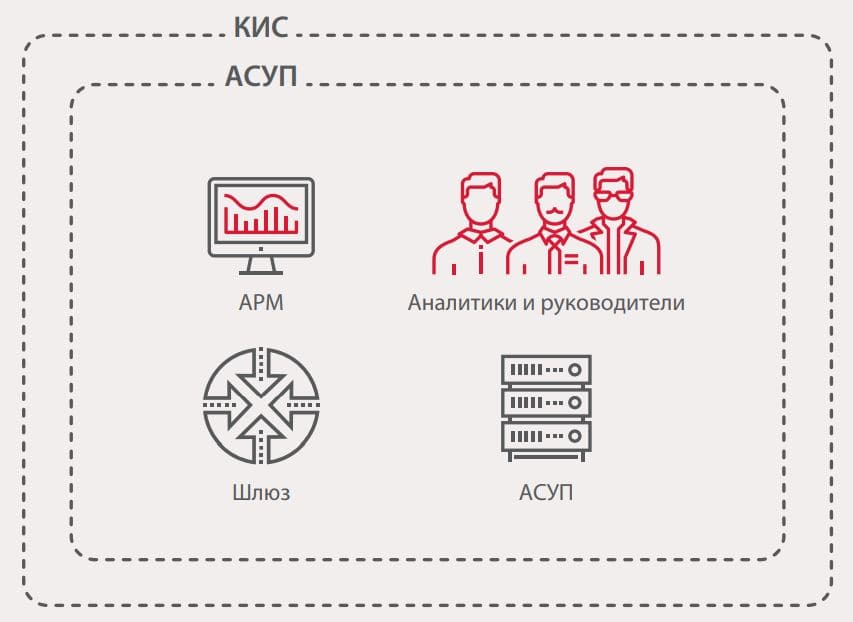

- Сбор информации, полученной со шлюзов различных промышленных объектов (они могут быть разделены географически), осуществляется в АСУП, компоненты которой выделены в отдельный сегмент в КИС. В этом же сегменте могут располагаться АРМ аналитиков и руководителей, которые обрабатывают собранные данные.

- Управление технологическим процессом, администрирование и обеспечение ИБ в ТС осуществляются только специальными подразделениями внутри ТС.

2 различных вектора проникновения из КИС в ТС в среднем выявляется в рамках каждого тестирования

К сожалению, на практике многие из перечисленных правил не соблюдаются либо соблюдаются формально. Это позволяет в рамках внутренних тестирований на проникновение выявлять различные векторы атак на ТС. О каких именно атаках идет речь, рассмотрим далее подробно.

Корпоративная сеть

В КИС, как правило, организована специальная подсеть АСУП, где собирается и обрабатывается информация с компонентов АСУ ТП. Руководители и аналитики получают информацию с АСУП. Для обеспечения максимальной безопасности технологического сегмента серверы, расположенные в шлюзе (например, OPC или MES) дублируются в сегменте АСУП. Это реализовано с целью исключить любое воздействие на серверы шлюза со стороны КИС.

Сегмент шлюза

Шлюз обеспечивает передачу информации с серверов АСУ ТП в КИС на серверы АСУП. Реализация шлюза в каждой промышленной компании может быть своей. Например, могут использоваться OPC-, MES-серверы, базы данных и другие решения.

Передача управляющих команд в направлении шлюза и технологической сети блокируется. Наиболее безопасной считается реализация сети, где серверы шлюза располагаются в отдельной демилитаризованной зоне.

Технологическая сеть

Управление технологическим процессом осуществляется только в пределах технологической сети с АРМ операторов АСУ ТП. При этом компоненты АСУ ТП могут быть распределены географически.

Компоненты АСУ ТП не должны быть доступны из КИС и других внешних сетей. Доступ в интернет должен быть запрещен во всей технологической сети. Компоненты технологической сети распределены по трем основным уровням:

- сегмент диспетчерского контроля и управления (АСУ ТП, SCADA),

- сегмент контроллеров (ПЛК),

- полевые устройства, как правило подключенные напрямую к ПЛК.

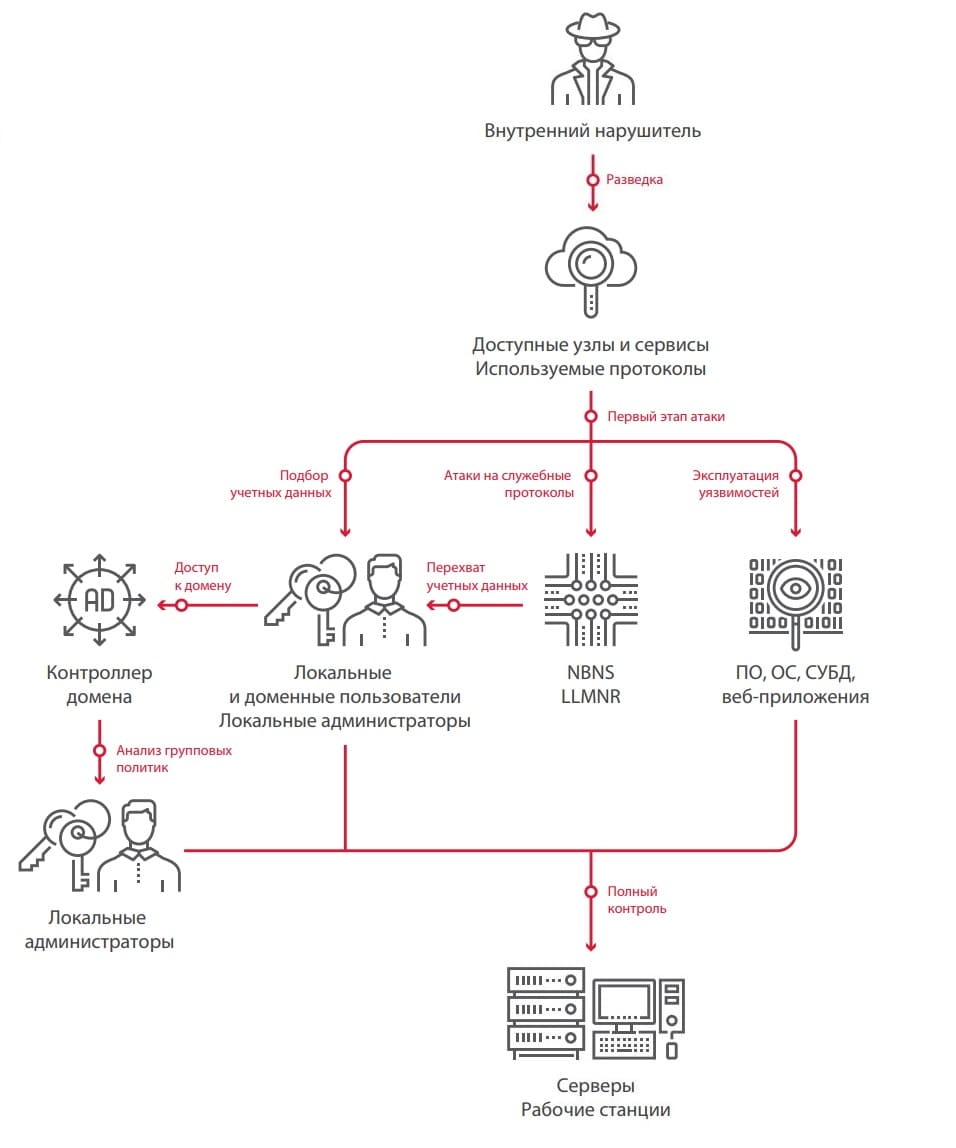

Типовая схема атаки

Типовую атаку, которая позволяет внутреннему нарушителю, действующему из корпоративного сегмента ЛВС, проникнуть в технологическую сеть предприятия и скомпрометировать технологический процесс, можно разделить на три основных этапа:

- Получение и повышение привилегий в ОС на узлах КИС.

- Развитие атаки и закрепление в КИС.

- Получение доступа к критически важным системам и развитие атаки в ТС.

Каждый этап может быть реализован различными методами, однако нарушителю необходимо действовать, с одной стороны, максимально эффективно, с другой — максимально незаметно. Поэтому в рамках работ по тестированию на проникновение наши эксперты проверяют возможность реализации максимально возможного количества сценариев атаки и оценивают сложность и вероятность их реализации.

Далее в отчете каждый этап атаки будет рассмотрен подробно. Будет показана статистика реализации тех или иных методов атаки, а также статистика выявления используемых в рамках атаки уязвимостей и недостатков безопасности. Для большей наглядности будут приведены структурные схемы типовых векторов атак, которые были реализованы на практике нашими специалистами.

- Получение и повышение привилегий в ОС на узлах КИС

В случае отсутствия привилегий в КИС (например, если атакующий — не сотрудник и не подрядчик организации) нарушителю необходимо получить доступ к корпоративной сети. Для этого он может использовать доступные сетевые розетки, гостевой Wi-Fi или осуществить атаку через интернет

После получения доступа к КИС основной задачей нарушителя является получение и повышение локальных привилегий на серверах и рабочих станциях сотрудников, а также сбор информации о сетевой топологии, используемых устройствах и ПО.

Развитие атаки и закрепление в КИС

После получения максимальных локальных привилегий на одном или множестве узлов КИС нарушителю необходимо развить атаку на другие доступные ресурсы с целью закрепления в КИС и выявления тех устройств, с которых возможно осуществить доступ к ТС.

Развитие атаки в корпоративной сети осуществляется с использованием уязвимостей ПО, ОС и веб-приложений, недостатков сегментации сетей и аутентификации пользователей. Кроме того, может использоваться информация, полученная с общедоступных файловых хранилищ (например, учетные данные или конфигурационные файлы оборудования). Целью нарушителя являются получение максимальных привилегий в домене и выявление точек проникновения в ТС, сбор информации.

Получение доступа к критически важным системам и развитие атаки в ТС

Как правило, результатом второго этапа является получение привилегий администратора домена и множества учетных записей привилегированных сотрудников организации. Нарушитель обладает дополнительными знаниями о процессах в компании и используемых системах, параметрах оборудования и другой информацией, которая может быть использована для проникновения в ТС. Полученные привилегии и сведения злоумышленник может использовать для выявления существующих каналов подключения к ТС. Кроме того, нарушитель может применить полученные привилегии для изменения конфигурации сетевых устройств с целью построения собственного канала в ТС.

На диаграмме ниже показаны наиболее распространенные уязвимости локальной сети КИС промышленных предприятий.

Такие недостатки, как использование словарных паролей и уязвимых версий ПО, встречаются в рамках тестов на каждом из перечисленных этапов и играют ключевую роль в успешности атаки. Недостатки сегментации сети в совокупности с доступностью интерфейсов управления и подключения к СУБД для любого пользователя КИС характерны для большинства промышленных компаний, и в некоторых случаях эти недостатки обусловлены намеренными действиями администраторов, а не ошибкой конфигурации. Более подробно такие ошибки разграничения доступа будут рассмотрены при описании третьего этапа атаки.

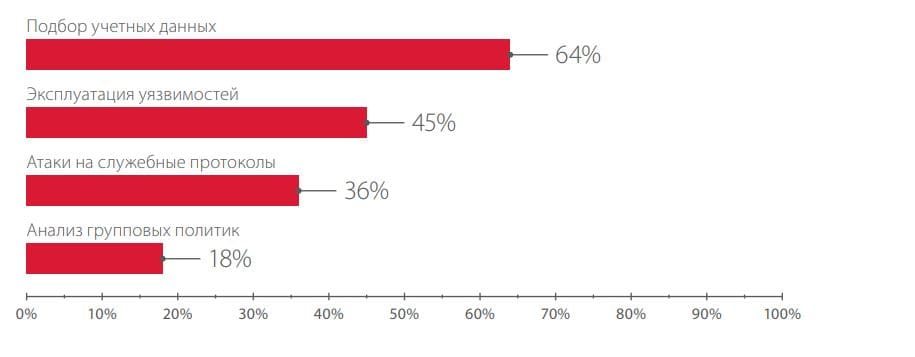

Получение и повышение привилегий в ОС на узлах КИС

Начальный этап атаки зависит от возможности нарушителя получить доступ к ресурсам ЛВС и уровня привилегий на таких ресурсах. Как правило, в случае атак со стороны нарушителя, не обладающего привилегиями в корпоративных системах компании, сложность атаки довольно высока, так как для подключения к сети ему необходимо получить доступ к сетевой розетке, которые располагаются во внутренних помещениях здания, доступ к которым ограничен для посетителей, не являющихся сотрудниками. Но некоторые ошибки конфигурации сетей могут упростить вектор проникновения. В рамках аудитов безопасности наши специалисты в одной из компаний выявили возможность организации атак на КИС через гостевой Wi-Fi и еще в двух организациях — возможность атак с использованием сетевой розетки информационного терминала, расположенного на проходной.

В случае же, если внутренним нарушителем является, например, сотрудник компании, подрядчик, партнер или даже уборщик, вероятность успешной компрометации критически важных ресурсов существенно повышается. Именно внутренний нарушитель, действующий из пользовательского сегмента КИС, является наиболее вероятным источником атак на объекты ТС, поэтому далее в отчете будет рассмотрена именно эта модель нарушителя.

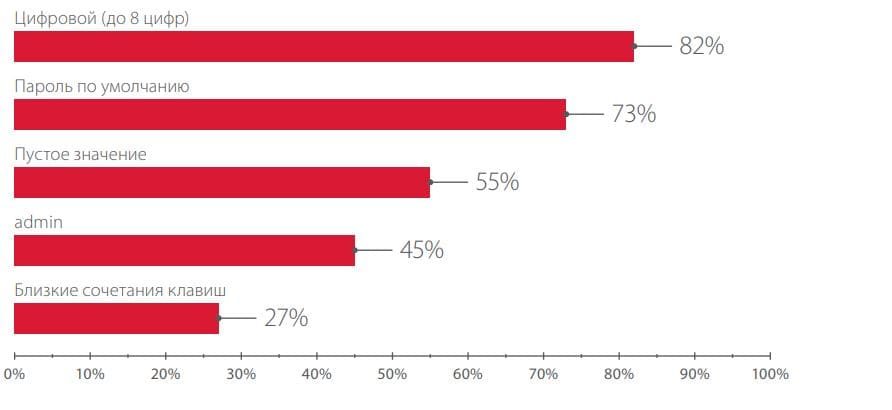

На диаграмме ниже показаны методы получения привилегий локального администратора на узлах КИС и указаны доли компаний, где они оказались успешны в рамках тестирований.

100% промышленных компаний недостаточно строго следят за сложностью используемых паролей. В каждой компании встречаются пароли по умолчанию, пустые пароли или комбинация 123456

В каждой исследованной промышленной организации были выявлены словарные пароли. Это были не только пароли доменных пользователей, которые зачастую недостаточно осведомлены в вопросах ИБ: на всех предприятиях встречались словарные пароли локальных администраторов, привилегированных пользователей СУБД, бизнес-систем и FTP-серверов. К словарным относятся также и установленные заводом-изготовителем значения, которые могут быть получены из документации на устройства и ПО. Именно подбор учетных записей является первым из векторов, который использует потенциальный внутренний нарушитель. Этот вектор атаки позволил получить привилегии локального администратора на узлах корпоративной ЛВС в 64% исследованных компаний.

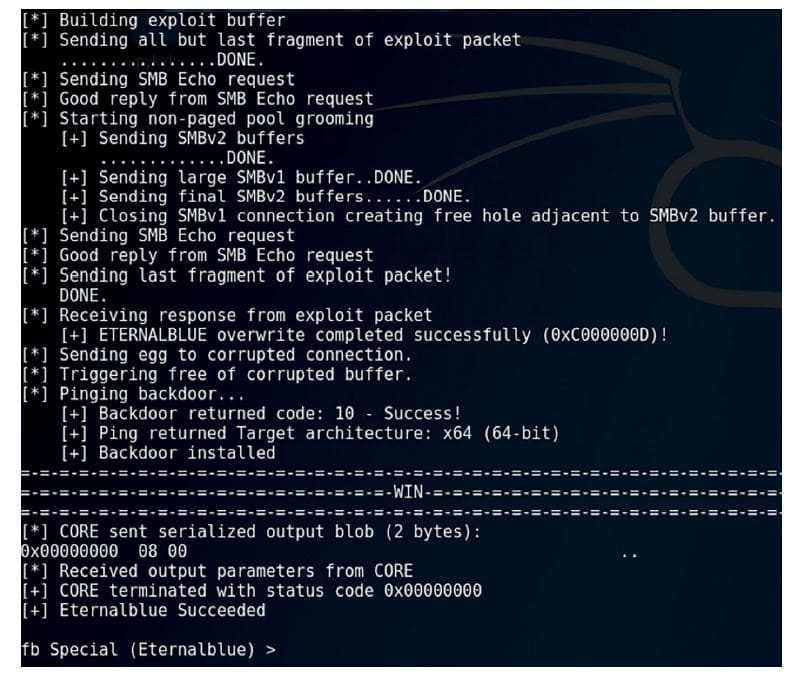

100% протестированных промышленных компаний в 2017 году оказались не защищены от применения эксплойта EternalBlue

Устаревшие версии ОС и ПО встречаются на промышленных объектах повсеместно. Это вызвано тем, что регулярно устанавливать обновления без нарушения технологического процесса зачастую просто невозможно, а в каких-то системах установка обновлений для определенных компонентов может повлиять на их совместимость с другими. Последнее может служить веским доводом при оценке рисков для технологического сегмента, который строго должен быть отделен от других внешних сетей, в том числе и с целью компенсации этих недостатков безопасности. Для корпоративной же сети, которая, ко всему прочему, имеет выход в интернет, использование устаревших версий ПО и ОС недопустимо.

Громкими примерами атак с использованием таких уязвимостей могут служить эпидемии шифровальщиков WannaCry и NotPetya, произошедшие в 2017 году и затронувшие множество организаций по всему миру, в том числе и из сферы промышленности. В рамках данных кампаний злоумышленники активно использовали уязвимость MS17-010 в ОС Windows. Соответствующий эксплойт EternalBlue был опубликован спустя месяц после выпуска патча, закрывающего уязвимость. Однако в рамках всех тестирований на проникновение, проведенных в промышленных компаниях уже после появления эксплойта, наши эксперты продемонстрировали его успешную работу.

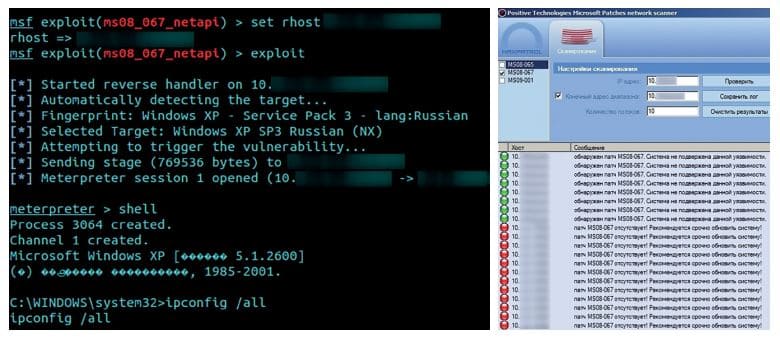

В целом же в 45% промышленных объектов получить контроль над серверами и рабочими станциями удалось благодаря эксплуатации известных уязвимостей в различном ПО. Яркими примерами других таких уязвимостей могут служить CVE-2003-0727 в Oracle, CVE-2008-6508 в OpenFire, MS08-067 в ОС Windows.

Еще одним распространенным недостатком в обеспечении ИБ предприятий является недостаток защиты от атак на служебные протоколы сетевого и канального уровней. В рамках тестирований на проникновение в 100% организаций выявляется отсутствие защиты от атак ARP Cache Poisoning и в 70% компаний — недостатки защиты от атак на протоколы NBNS и LLMNR. Атаки на эти протоколы позволяют злоумышленнику нарушать сетевое взаимодействие, перехватывать и модифицировать трафик (атаки типа «человек посередине»). В частности, в результате атак на протоколы NBNS и LLMNR внутренний нарушитель способен получать из трафика идентификаторы и NTLM-хеш-суммы паролей доменных пользователей, а также в открытом виде пароли, которые передаются по протоколу HTTP. Сложность такой атаки довольно низкая, так как все действия можно осуществить с помощью общедоступной утилиты Responder. С ее помощью были получены учетные данные с привилегиями локального администратора и доступ к домену на 36% исследованных промышленных объектов.

Данная атака могла оказаться успешной в 73% компаний, однако в рамках некоторых тестирований ее проведение было запрещено из-за риска нарушения работы сети.

Групповые политики домена могут использоваться администраторами для обновления пароля локального администратора одновременно на множестве машин. Однако данный способ изменения учетных данных небезопасен, так как в течение времени существования файла с такой политикой нарушитель, обладающий привилегиями пользователя домена, может прочитать его содержимое и восстановить заданные пароли. Более подробно данная атака описана в нашем исследовании типовых сценариев атак на КИС; успешной она оказалась в 18% промышленных организаций.

Первый этап атаки завершается получением привилегий локального администратора на одном или нескольких узлах КИС, в некоторых случаях полученные учетные записи также позволяют получить доступ к доменам. Далее нарушитель осуществляет развитие атаки внутри корпоративной сети с целью обнаружения компьютера, с которого он может получить учетные данные администратора домена, а также с целью получения максимально возможного объема дополнительной информации о процессах в компании и используемых системах.

Развитие атаки и закрепление в КИС

Привилегии локального администратора на компьютерах под управлением Windows (именно такие используются на всех исследованных нами объектах) позволяют нарушителю либо запустить специальную утилиту для получения учетных данных пользователей из памяти ОС (например, mimikatz), либо сделать копию процесса lsass.exe и уже на своем ноутбуке с помощью той же утилиты прочитать пароли или хеш-суммы паролей пользователей ОС. Подробно данная атака и методы обхода средств защиты при ее выполнении уже показаны в нашем исследовании типовых сценариев атак на КИС, отметим лишь то, что на всех тестированных нами предприятиях оказалось возможно осуществить атаку со 100% успешностью даже в случае наличия антивирусных средств на серверах и рабочих станциях. Это объясняется использованием старых версий ОС, для которых не существует эффективного метода защиты.

Для атаки необходимы:

- Привилегии локального администратора

Действия нарушителя в рамках второго этапа атаки заключаются в последовательном получении учетных данных пользователей из памяти ОС на тех компьютерах, к которым получен доступ с максимальными привилегиями. Так как с помощью данного метода могут быть получены пароли не только локальных, но и доменных пользователей, данный этап завершается получением учетной записи администратора домена. Эти привилегии в дальнейшем позволят нарушителю закрепиться в КИС (например, в результате применения техники golden ticket) и развивать атаку на все ресурсы домена, исследовать файловую систему на рабочих станциях и серверах, подключаться удаленно к рабочим компьютерам директоров компании, читать переписку сотрудников, следить за их действиями и выполнять действия от их имени 1 . Кроме того, нарушитель может полностью парализовать работу КИС на длительное время (от суток до нескольких недель).

Для атаки необходимы:

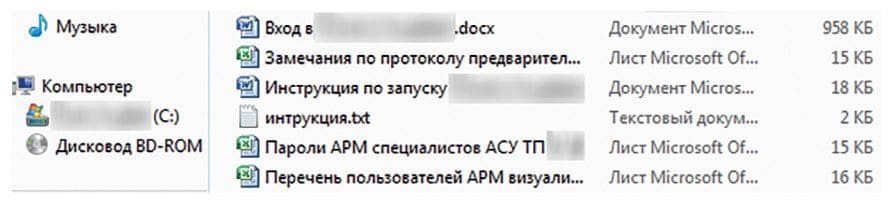

В результате анализа файловой системы на скомпрометированных узлах, а также сетевых файловых хранилищ, злоумышленник получает множество учетных записей для доступа к сетевому оборудованию, которые обычно указаны в файлах конфигурации, скриптах или в документации на системы. Эти учетные данные могут быть использованы нарушителем для доступа к устройствам и последующего изменения их конфигурации либо отключения.

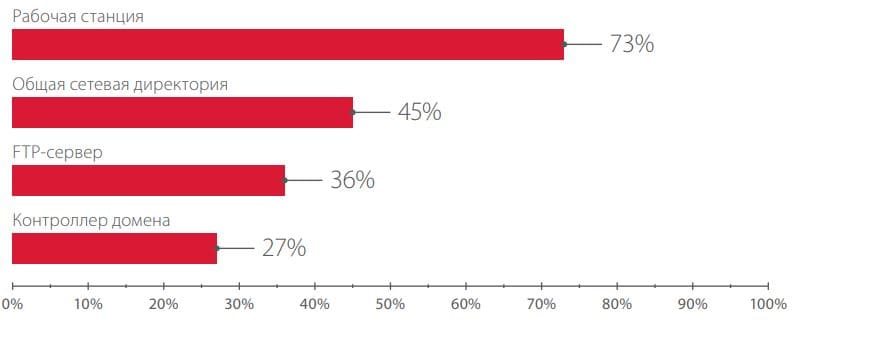

Получение доступа к критически важным системам и развитие атаки в ТС

Первые два этапа атаки, рассмотренные выше, могут в той или иной мере быть успешно реализованы в КИС компании из любой отрасли, не только в промышленности. Большинство рассмотренных уязвимостей входят в топ-10 самых распространенных уязвимостей КИС. Особенности КИС современных промышленных объектов влияют по большей части только на распределение этих недостатков в рейтинге. Характерные отличия векторов атак на промышленные предприятия проявляются именно на финальном этапе атаки, когда нарушитель использует все собранные данные и полученные привилегии для построения канала подключения к ТС.

Сложность и успешность реализации третьего этапа напрямую зависят от того, какая топология сети используется на конкретном объекте, насколько корректно реализована фильтрация трафика и существуют ли выделенные каналы подключения из КИС в ТС. Когда злоумышленнику не удается выявить недостатки сегментации, которые возможно использовать для доступа к ТС, он может построить собственный канал, используя выявленные уязвимости и полученные привилегии.

Среди самых распространенных проблем разграничения доступа на промышленных объектах, которые приводят к проникновению в ТС, можно выделить четыре категории, показанные на диаграмме ниже.

Данные недостатки характеризуются высоким уровнем опасности, так как приводят к компрометации критически важных серверов в случае успешной атаки. Среди перечисленных на диаграмме недостатков стоит отметить использование выделенного канала управления администраторами. Несмотря на распространенность этой ошибки, в реальности использование выделенного канала удаленного управления серверами шлюза является наименее рискованным ввиду необходимости получения нарушителем доступа к конкретным рабочим станциям КИС для проведения атаки. Но безопасность такого решения обманчива. Именно этот метод проникновения в ТС был успешно продемонстрирован в большинстве тестирований.

Для атаки необходимы:

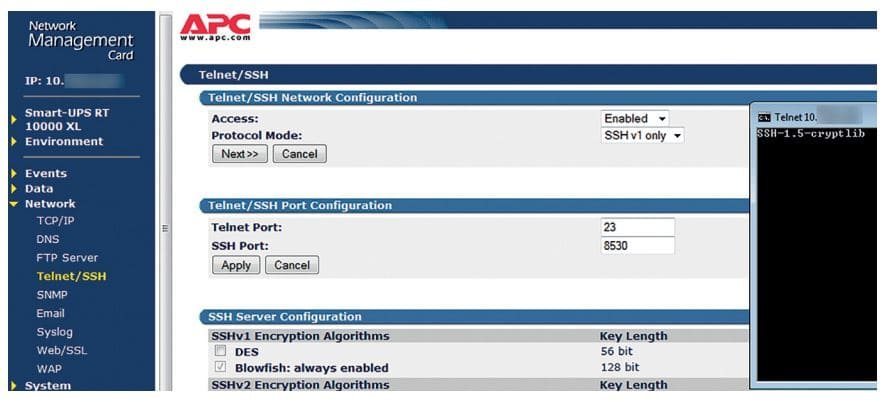

- Учетные записи с соответствующими привилегиями

- Сохраненные сессии удаленного подключения

Наиболее часто в рамках тестирований промышленных компаний наши эксперты выявляют существующие каналы удаленного подключения к OPC- или MES-серверам, расположенным в ДМЗ либо непосредственно в ТС. В большинстве случаев эти каналы представляют собой доступные для подключения интерфейсы RDP, SMB, Telnet или SSH. Также в рамках тестирования выявлялись каналы управления OPC-сервером с помощью ПО RAdmin или VNC. В редких случаях обнаруживается VPN-канал или специальный терминальный сервер.

Пароли для доступа к этим сервисам в рамках тестирований были либо подобраны, либо получены с рабочих станций привилегированных пользователей в открытом виде. В 82% исследованных компаний были обнаружены пароли для доступа к сетевому оборудованию, серверам и прикладным системам, которые хранились в файлах конфигурации, резервных копиях систем или в обычных таблицах MS Excel и документах MS Word. Кроме того, в 36% протестированных организаций на компьютерах привилегированных пользователей были обнаружены сохраненные сессии удаленного подключения (например, RDP) к ресурсам ТС, и знание пароля не требовалось.

Важно отметить, что удаленный доступ к шлюзам или серверам ТС может быть предоставлен не только администраторам, но и инженерам, диспетчерам, директорам и другим сотрудникам, а также контрагентам. Это может произойти, если администраторы не создают отдельные правила доступа для каждой категории пользователей и применяют одинаковый шаблон для разных групп.

Кроме недостатков, связанных с созданием администраторами каналов управления, выявлялась также и некорректная настройка межсетевых экранов, которая позволяла подключаться к шлюзам или сетевым узлам ТС по нестандартным портам, а также по протоколу HTTP. Такие проблемы безопасности с высокой долей вероятности могут являться ошибкой конфигурации. К примеру, если эти порты не были добавлены в правила фильтрации по невнимательности или временно использовались для задач администрирования, но не были заблокированы или отключены после их выполнения.

Например, в одном из проектов был выявлен доступный из КИС веб-интерфейс администрирования системы бесперебойного питания APC, расположенной в ТС. Для доступа к системе был подобран пароль, установленный по умолчанию заводом-изготовителем. Сам по себе доступ не дает возможностей атаковать другие узлы ТС, однако позволяет отключать и перенастраивать устройство, что может привести к нарушению непрерывности технологического процесса. Кроме того, в интерфейсе администрирования оказалось возможно включить дополнительные каналы управления устройством по протоколам Telnet и SSH. Проанализировав настройки межсетевого экрана, мы установили, что некоторые TCP-порты не фильтровались. Настроив подключение на один из таких портов, удалось подключиться к узлу.

Другим примером ошибок фильтрации трафика может быть доступный интерфейс подключения к СУБД системы MES (например, MS SQL Server). В 18% исследованных компаний была выявлена данная уязвимость, и во всех случаях подобран пароль для доступа к СУБД с максимальными привилегиями (например, учетная запись sa с паролем sa). Данный недостаток широко распространен в КИС различных организаций из многих отраслей, но для промышленных объектов он несет еще большую опасность, ведь в результате эксплуатации этой уязвимости нарушитель может не только читать, удалять и искажать данные, получаемые со SCADA, или нарушить непрерывность бизнес-процессов в результате вывода сервера из строя, но и развивать вектор атаки с целью получения контроля над узлами ТС.

В случае если СУБД содержит известные уязвимости, нарушителю не придется даже подбирать пароль. В нескольких системах был использован эксплойт для выполнения команд ОС через уязвимость в Oracle.

Перечисленные выше недостатки безопасности, связанные с существованием отдельного канала управления серверами и ошибками фильтрации трафика, могут не привести к существенным последствиям, если серверы, к которым возможно получить доступ, находятся в ДМЗ (как это показано на типовой схеме сети на странице 9). Однако во многих компаниях не предусмотрен отдельный шлюз для передачи информации с серверов SCADA в КИС. Серверы OPC и MES располагаются непосредственно в ТС и имеют два сетевых интерфейса. Если злоумышленник скомпрометирует один из таких серверов, он автоматически получит доступ к ресурсам ТС. На 18% протестированных объектов были выявлены такие недостатки.

Самым простым для нарушителя, но опасным для промышленной компании является вариант, когда ТС не отделена от КИС. Эта проблема безопасности свойственна 18% исследованных организаций. Даже в случае, если из КИС доступны лишь некоторые ресурсы ТС, отсутствие строгой сегментации существенно упрощает задачу злоумышленника. Ему не требуется проводить дополнительные атаки, а значит, вероятность выявления его действий службой безопасности существенно снижается.

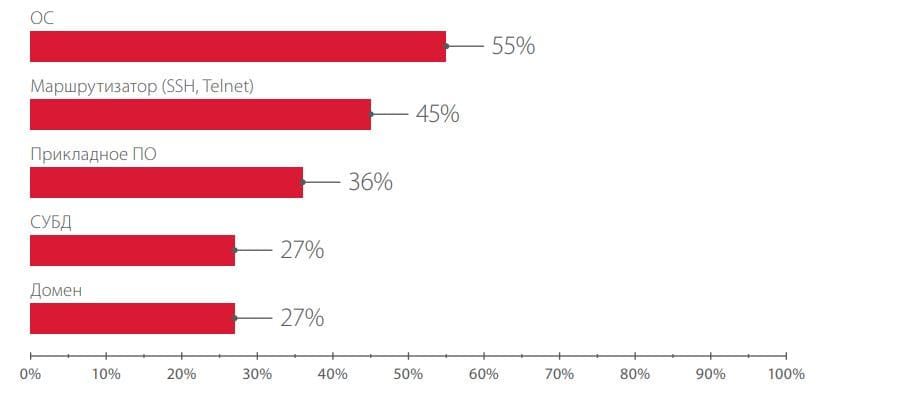

В случае если на предприятии реализована корректная сегментация сетей, и получить доступ к ТС с узлов привилегированных пользователей или через выделенный коммутатор не представляется возможным в виду отсутствия таких каналов, нарушителю необходимо настроить собственное подключение к узлам ТС. Для этого необходимо получить доступ к межсетевому экрану с привилегиями администратора и изменить его параметры таким образом, чтобы разрешить подключение с ноутбука атакующего либо с одного из узлов КИС, к которым удалось получить доступ на предыдущих этапах атаки.

Наиболее распространенным вариантом получения доступа к межсетевому экрану является получение учетных данных в открытом виде с компьютеров КИС, в частности с рабочих станций администраторов, доменных контроллеров, общих сетевых директорий или FTP-серверов. Как правило, нарушителю в первую очередь интересны файлы конфигурации сетевого оборудования, адреса сетевых устройств и пароли для доступа к интерфейсам их администрирования, учетные записи для доступа к прикладным системам (в том числе к OPC-серверам и операторским станциям), файлы с резервными копиями различных систем и информация о бизнес-процессах.

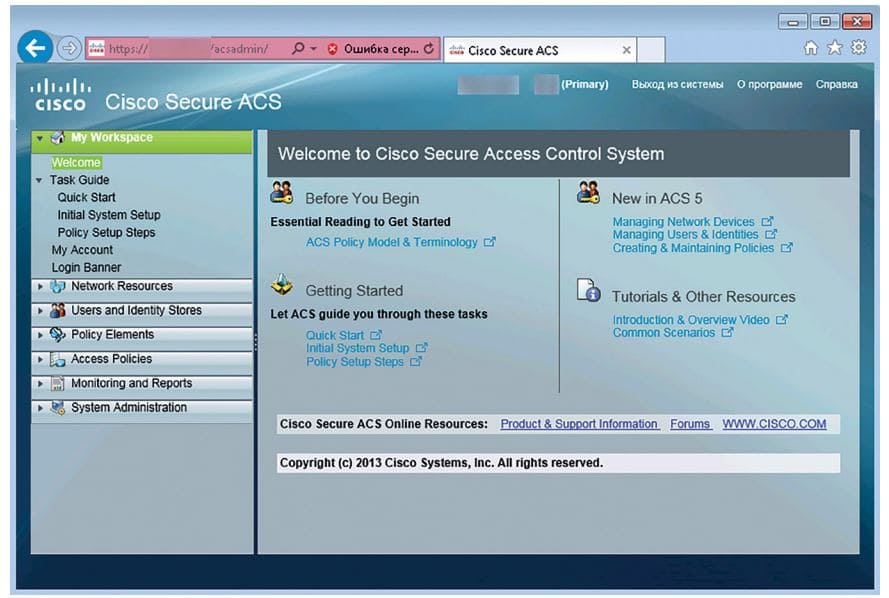

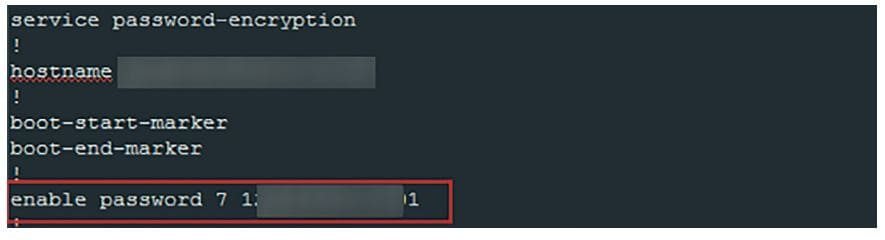

Другим распространенным методом получения доступа к межсетевому экрану является подбор пароля. Ни на одном из исследованных объектов не было выявлено использование стандартного или пустого пароля для доступа к интерфейсу администрирования межсетевого экрана, однако подбор пароля по словарю оказывался успешен в каждом из случаев, когда применялся. Зачастую один и тот же пароль использовался для подключения к множеству устройств. Пример получения доступа к системе Cisco Secure ACS представлен на рисунке ниже.

В некоторых случаях при хранении паролей для доступа к оборудованию используется обратимый алгоритм Cisco Type 7. Данный алгоритм уязвим, и нарушитель, воспользовавшись общедоступными инструментами, может расшифровать пароли.

Согласно нашему исследованию, наиболее часто словарные пароли применяются для доступа к ОС на рабочих станциях и серверах для локальных учетных записей, в том числе административных. Почти в половине компаний удавалось подобрать пароль к интерфейсам управления маршрутизаторами.

Самой распространенной комбинацией является цифровой пароль длиной не более 8 символов. Например, одно из наиболее часто используемых значений — 123456 — было выявлено в каждой второй организации (55%). Важно отметить, что более чем в половине тестирований удавалось получить доступ к устройствам с пустым паролем, зная только идентификатор. Чаще всего такие параметры использовались для веб-интерфейсов систем мониторинга или управления принтерами, а в некоторых проектах без пароля был возможен доступ к СУБД.

Эти цифры характерны для корпоративного сегмента инфраструктуры промышленных компаний. Однако наши наблюдения показывают, что в ТС используемые пароли контролируются еще хуже. Проблемы ИБ непосредственно в ТС — тема для отдельного исследования.

Видео:Понятие dataset. Аугментация данныхСкачать

ЗАКЛЮЧЕНИЕ

Проводимые нами исследования показывают, что безопасность АСУ ТП, а следовательно, и непрерывность технологического процесса, напрямую зависят от эффективности администрирования сетей и сетевого оборудования, а также своевременной установки актуальных обновлений безопасности для используемого ПО. Все эти функции в первую очередь возложены на системных администраторов, а следить за их выполнением должны специалисты подразделения ИБ. К сожалению, на практике требования ИБ часто не выполняются либо выполняются частично или даже формально (например, для выполнения требований регуляторов). Причиной тому могут быть как объективные факторы (например, невозможность обновления ПО в связи с тем, что новые версии не поддерживаются другими важными системами на объекте), так и необъективные (например, недостаточная квалификация сотрудников и прямые указания руководства, противоречащие нормам безопасности, или обычная лень администраторов, которые организуют себе отдельные каналы для удаленного управления серверами шлюза).

Важно также отметить, что на подавляющем большинстве протестированных объектов администраторы и специалисты службы ИБ контролируют информационные ресурсы КИС и серверы шлюза, но не обладают привилегиями, необходимыми для обеспечения и контроля безопасности ТС. Безопасность ТС, в том числе информационная, возложена на интегратора АСУ ТП или выделенного администратора ИБ ТС, которые в первую очередь следят за работоспособностью систем и физической безопасностью объекта. Кроме того, специалисты службы безопасности зачастую не обладают достаточными ресурсами для эффективного контроля, особенно если на несколько промышленных объектов выделяется всего один специалист.

Все эти факторы в той или иной степени снижают уровень защищенности АСУ ТП. Сегодня промышленные предприятия не готовы противостоять целенаправленным кибератакам. Важно понимать, что всего один компьютерный инцидент на промышленном объекте может привести к непоправимым последствиям — авариям и человеческим жертвам. Поэтому необходимо принимать превентивные меры защиты, выявлять и устранять уязвимости, повышать осведомленность сотрудников в вопросах ИБ. Кроме того, важно применять современные системы обнаружения атак, своевременно выявлять компьютерные инциденты и реагировать на них.

Видео:Базы данных. Оптимистичные алгоритмы управления транзакциямиСкачать

Векторы атак Что это такое, для чего они используются и как от них защититься в кибербезопасности?

Наши системы и информация может быть действительно ценным для нашей повседневной жизни , так что защити их это акт ответственности и самоощущения . В противном случае все, что у нас есть, может быть серьезно скомпрометировано.

L ‘ одна из самых эффективных атак для заражения компьютеров и кражи информации — основные направления атак. , которые несут ответственность за выполнение ряда действий, пока наш компьютер не останется в уязвимом состоянии.

Сила — это знать , и поэтому сегодня мы научим вас всему, что вам нужно знать по векторам атак , и, наконец, мы покажем вам советы, которые вы должны применить, чтобы избежать их .

Векторы атак это просто инфекции, которые получают наши системы , чтобы воспользоваться всеми обнаруженными уязвимостями и проложить путь пиратам. Большинство векторов атак проникают на компьютеры с устаревшими системами безопасности. Они не всегда воспринимаются антивредоносным ПО в своих записях, но обнаруживаются какие изменения он может внести.

Его основная функция — проложить путь для более сильные инфекции и предоставить хакерам полный доступ к системе, воспользовавшись уязвимостями, поскольку они принадлежат критическим точкам системы. Их можно контролировать и избегать с помощью простое обновление всех систем , потому что ошибки и уязвимости исправляются или устраняются простым изменением программного обеспечения или усилением защиты с помощью обновления.

Векторы атак специализируются в проникновении компьютеров, таких как распространенное программное обеспечение скачивая файлы. С момента получения свободного доступа к системе он быстро находит все неисправности и находит самые критичные. При имплантации он открывает доступ через дыры к вредоносному коду, червям и многому другому . Он также использует вставку рекламы и использование социальной инженерии в качестве метода, для лучшей кражи информации.

Векторы атак могут быть вирусы , или любой другой инфекции, но их цель — конфисковать информационные активы и уступить место большему количеству инфекций.

Существует много типов переносчиков, и они классифицируются в зависимости от типа оборудования, которое они заражают, как показано ниже:

это все эти атаки кто посвящен заразить компьютеры или хосты в целом, их список длинный .

Затем мы покажем только самые распространенные и важные:

- Вредоносное ПО: это все эти атаки вирусов, червей или троянов, которые проникают в компьютеры, что приводит к повреждению, сбоям и краже информации.

- Кейлоггеры: это это инфекционное программное обеспечение, предназначенное для кражи нажатой информации. Другими словами, он записывает весь пользовательский ввод с помощью клавиш.

- Социальная инженерия: Название, данное способности красть информацию, используя слабые стороны пользователя, убеждая его с помощью прямых сообщений, и классифицируются следующим образом:

- Фишинг: злоумышленник получает конфиденциальную информацию посредством кражи личных данных или предполагаемых представительств организаций или страниц в Интернете.

- спам: имя, присвоенное всем нежелательным сообщениям рекламного типа, которые поступают постоянно и неоднократно.

Поскольку большая часть информации постоянно циркулируют в сетях , это главный объект атаки для всех хакеров. Как только атака будет эффективной, все наши информация подвержена клонированию и высокому риску .

Этот тип вектора атаки подразделяется на два: активный и пассивный:

- Активная атака : это заражение вредоносным кодом, нарушающее нормальное функционирование сетей и подключенных устройств.

- Пассивная атака: Таким образом распознается любой перехват данных или клонирование во время обмена информацией, это возможно благодаря внедрению вируса в сеть.

В этих атаках, намерение и способ действия которых мы уже упоминали, следующие формы инфекции можно найти .

Они сгруппированы вместе в этой классификации:

- узурпация личность : относится к методам, используемым с целью выдать себя за другое лицо.

- Модификация: он Это включает в себя изменение маршрутизации центрального блока, запрограммировав его на перехват информации.

- ДДоС: Атака отказа в обслуживании направлена на то, чтобы вывести сеть из строя, что приводит к высокому потреблению полосы пропускания, вызывая задержку обратной связи с информацией.

- Производство: это ложное сообщение маршрутизации, перенаправляющее информацию, чтобы задержать ее прибытие или просто извлечь ее, не достигнув места назначения.

. нападки пассивы в большинстве случаев не обнаруживаются , потому что инфекция тщательно работает в одной точке сети.

«ОБНОВЛЕНИЕ ✅ Хотите узнать больше о векторах атак, которые хакеры используют для проникновения на ваши компьютеры? ⭐ ВОЙДИТЕ ЗДЕСЬ ⭐ и узнайте больше »

Его основные атаки следующие:

- Нюхать: Таким образом, злоумышленнику известен метод, используемый для определения пути связи, используемого для обмена информацией. Цель состоит в том, чтобы переместить данные или клонировать их для извлечения, не изменяя их.

- Скрытое прослушивание : это атаки, принимаемые мобильными сетями, с целью получения всей информации, передаваемой через компьютер.

- Мониторинг: это прямая атака на конфиденциальные данные с целью клонирования без изменения содержимого.

Один кибератаки состоит из серия фаз, что позволяет постепенно брать под контроль систему и хранимые информационные активы.

Хотя этот процесс может быть довольно обширным, он включает в себя следующие этапы:

Информационные векторы используют программный алгоритмический интеллект для исследовать систему для атаки . Цель этого первого этапа — выполнить распознавание всех обнаруженных сбоев и уязвимостей.

По итогам инспекции приступаем к установке заразы , главным образом, путем заражения всех конфиденциальных файлов и данных, а также путем открытия доступа для входа других атак или злоумышленников.

Enfin, угроза активирована наряду с другими атаками, выполняя все действия среди них как можно быстрее, избегая контроля со стороны кибербезопасности, которая наше оборудование установлено.

Теперь, когда вы знаете, с какими опасностями мы сталкиваемся после заражения вектором атаки, нам необходимо применить определенные стратегии безопасности, чтобы не стать жертвой хакеров:

Хороший антивирус всегда лучший вариант против компьютерных атак. В случае Windows 10 это предоставляет нам по умолчанию Антивирус Защитника Windows , мощный защитник от всех угроз, которые хотят запустить на нашем компьютере.

Антивирус не хватает часто анализ , или не запланировано автоматическое сканирование новых файлов, по этой причине каждый раз, когда мы загружаем или копируем новый файл на наш компьютер. , это необходимо проанализировать.

Уязвимости появляются, когда система устарела, и единственный способ их избежать состоит в том, чтобы поддерживать компьютер в актуальном состоянии, с его последними версиями. Следует помнить, что векторы атаки реализованы в найденных ошибках .

Чтобы не стать жертвой социальной инженерии, мы никогда не должны предоставлять конфиденциальную информацию людям, которых мы не знаем, даже если мы думаем, что знаем их, мы должны убедиться, что это не кража личных данных.

Наша беспроводная связь является тужур самый уязвимый , поэтому продвижение надежного пароля гарантирует лучшую защиту, но если мы предоставим доступ большому количеству людей, мы можем столкнуться с этим, как мы упоминали ранее.

Если у вас есть какие-либо вопросы, оставляйте их в комментариях, мы свяжемся с вами как можно скорее, и это будет большим подспорьем для большего числа участников сообщества. Je Vous remercie!

📸 Видео

Моделирование угроз ИБ. Как подойти к задаче?Скачать

Бардак с выявлением инцидентов? Покажем! Научим! Внедрим!Скачать

Как тестировать сайт? | Уязвимости сайтов | XSS атака | 18+Скачать

Тестировщик с нуля / Урок 11. Клиент-серверная архитектура. Веб-сайт, веб-приложение и веб-сервисСкачать

Разбор уязвимостей OWASP Top 10 Web // Демо-занятие курса «Внедрение и работа в DevSecOps»Скачать